CRA最新動向2025:ついに姿を現した「整合規格」とIEC 62443の進化製造業が今すぐ着手すべき「A11」対応と欧州統一基準の正体

特別回

特別回の要約

CRAの整合規格策定が佳境を迎え、水平規格(EN 40000シリーズ)と垂直規格の十字構造が明らかになりました。IEC 62443はCRA適合版(A11:2026)へ進化し、自動更新機能や技術文書の根拠記述が強化されます。2027年12月の完全適合に向け、規格案段階での先行着手が不可欠です。

1. はじめにCRA対応は「計画」から「実装」フェーズへ

2025年4月の本連載「CRA解説」完結から、約半年が経過しました。この間、欧州委員会(EC)および欧州標準化機関(CEN/CENELEC/ETSI)の動きは急速に進展し、標準化要請「M/606」に基づく「整合規格(Harmonised Standards)」の策定作業が佳境を迎えています。

今回、IEC62443の規格をCRAへの整合させるための整合規格の概要を発表したCENELEC TC 65X WG 3は、欧州電気標準化委員会 (CENELEC) の技術委員会 (TC) 65X に属するワーキンググループ (WG) 3で、主に産業用オートメーションおよび制御システムのサイバーセキュリティに関する標準化を担当しています。

主な役割と活動は以下の通りです。

- IEC 62443シリーズの採用と整合:

国際電気標準会議 (IEC) のTC 65/WG 10(運用技術のサイバーセキュリティ担当)の欧州におけるミラー組織として機能し、国際規格であるIEC 62443シリーズ(産業用オートメーションおよび制御システムのセキュリティに関する規格)を欧州統一規格 (EN) として採用・発行する責任を負っています。 - 欧州サイバーレジリエンス法 (CRA) への対応:

CRAの必須サイバーセキュリティ要件を満たすため、EN IEC 62443シリーズを調和規格として適合させる作業を主導しています。 - 産業用システムのセキュリティ確保:

電力、水道管理システム、ヘルスケア、交通システムなどの重要インフラを含む、産業プロセス測定、制御、オートメーションに使用されるシステムや要素のセキュリティ標準を策定しています。

つまり、産業分野における製品やシステムのサイバーセキュリティを確保するための欧州規格作りの中心的な役割を担う専門家集団です。

通常、CENELEC TC 65Xは、産業用プロセスオートメーションを専門としますが、WG3はIEC62443シリーズのIC65/WG 10も兼任していることから、FAオートメーション分野でも、技術面については考え方と実装技術内容に注目しておくべきことと考えます。(基本的にはFAも準拠すると考えて良いと思います。)

これまでCRA(欧州サイバーレジリエンス法)の条文解釈にとどまっていた議論は、具体的な規格案(prEN)の公開に伴い、「エンジニアリングの実装論」へとフェーズを移しました。現場の開発マネージャーや品質保証担当者からは、より具体的で切実な疑問が寄せられています。

- 「『リスク評価を行え』というが、具体的にどの手法を使えば適合とみなされるのか?」

- 「自社製品は産業用ルーターだが、IT向けの規格とOT向けの規格、どちらを見るべきか?」

- 「IEC 62443準拠を謳っているが、CRAの『自動更新』要件とどう整合させればよいのか?」

今回の特別回では、2025年12月時点の最新情報と公式ドラフトに基づき、これらの疑問に答えるための詳細な技術情報を提供します。特に、製造業のデファクトスタンダードであるIEC 62443の「CRA対応のための追補・修正(A11:2026)」への取組みと、全製品共通の「水平規格(EN 40000シリーズ)」の詳細な構造について、表や図解を交えて徹底解説します。

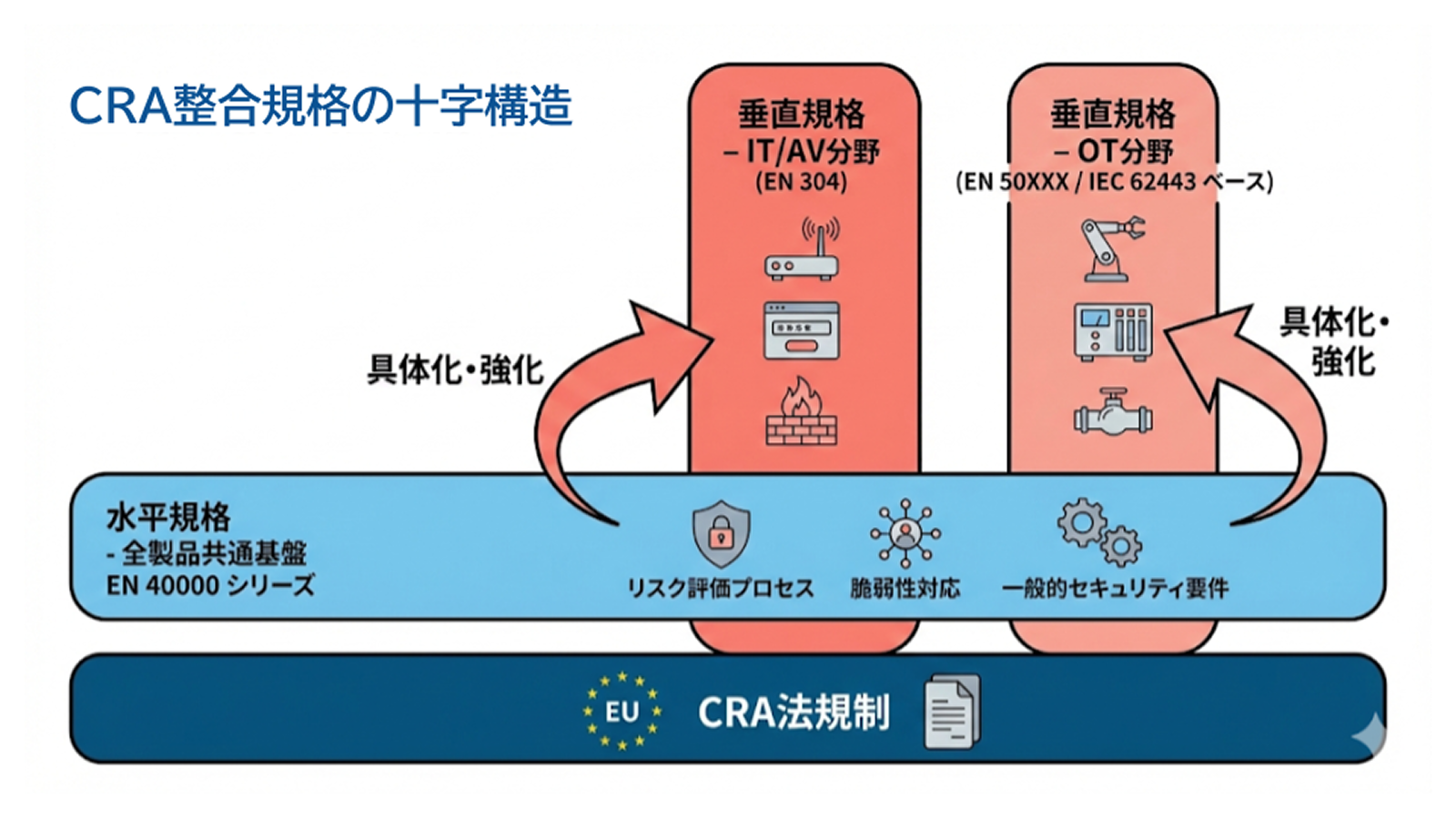

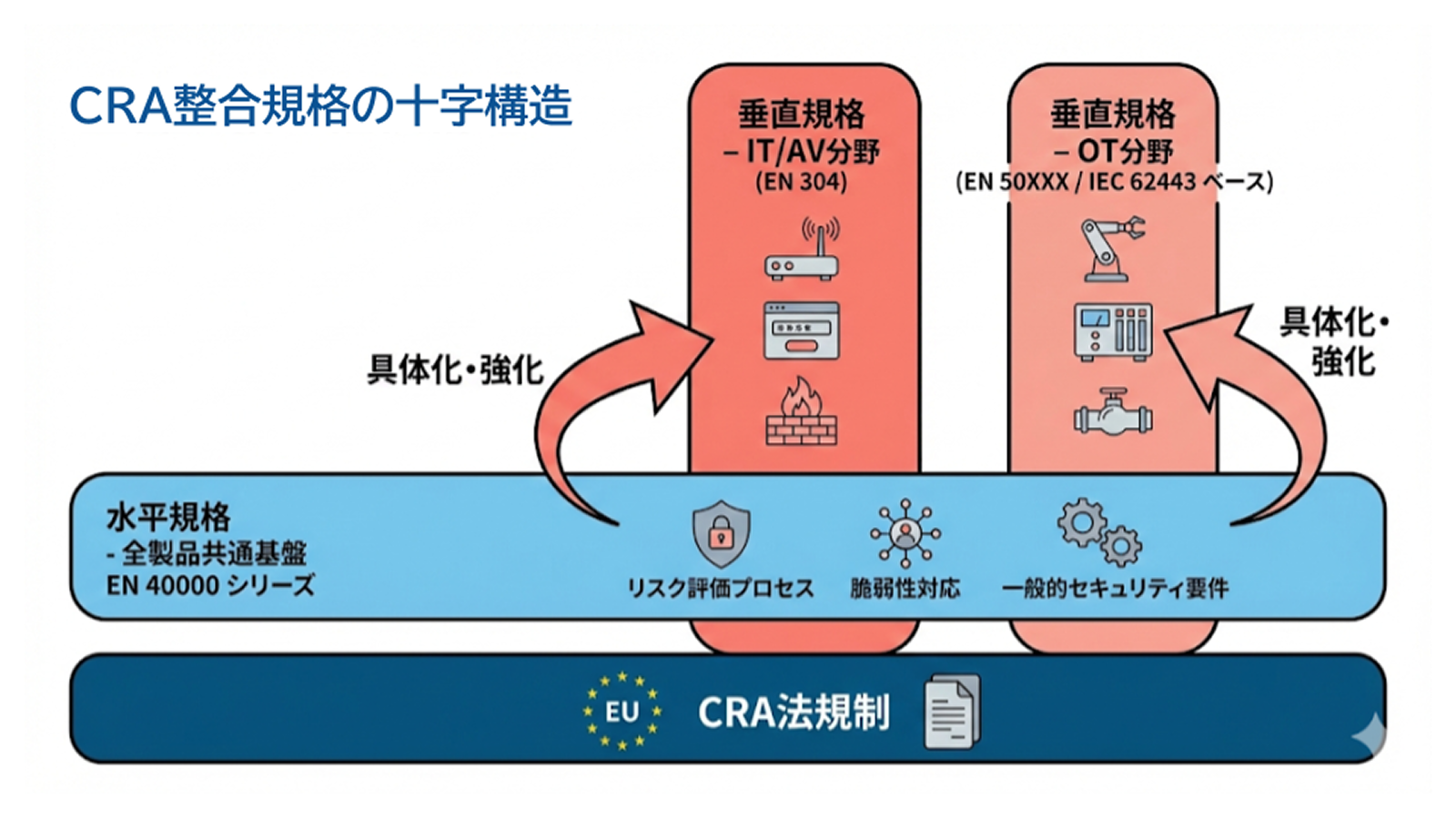

2. 新たな羅針盤「水平規格」と「垂直規格」の十字構造

CRAの規格体系を理解する上で最も重要なのが、「水平(Horizontal)」と「垂直(Vertical)」という十字構造です。これは、EUのニューアプローチ指令に基づく標準化戦略であり、サイバーセキュリティという横断的な課題を効率的にカバーするための仕組みです。

なお、本稿では読者の皆様が目指すべきゴールを明確にするため、正式名称となる予定の「EN」を用いて解説しますが、現時点(2025年12月)では、これらの多くが規格案(prEN)として公開されている段階であることをご留意ください。

(1) 全製品共通の「水平規格(EN 40000シリーズ)」

CRAの必須要件(Annex I)をカバーするために、製品カテゴリを問わず全ての「デジタル要素を含む製品(PDE)」に共通して適用されるのが水平規格です。CEN-CLC/JTC 13 WG 9が主導し、中核となる「EN 40000」シリーズの策定が進んでいます。

【表1:水平規格 EN 40000 シリーズの構成と役割】

| プロジェクトチーム | 規格番号 (予定) | 名称・役割 | 実務上のポイント |

|---|

| PT1 | EN 40000-1-2 | サイバーレジリエンスの原則

(Principles for cyber resilience) | 最重要文書。仕様書ではなく、製品ライフサイクル全体を通じた「リスク評価プロセス」を規定するプロセス規格。 |

| PT2 | EN 40000-1-X

(仮称) | 一般的セキュリティ要件

(Generic Requirements) | アクセス制御、暗号化、ログ監視などの具体的な技術的コントロール(対策)のカタログ。PT1のリスク評価結果に基づき選択する。 |

| PT3 | EN 40000-1-3 | 脆弱性対応

(Vulnerability Handling) | 製品出荷後のプロセス規格。SBOMの作成・管理、脆弱性開示(CVD)、パッチ提供の手順を規定。 |

| PT4 | EN 40000-1-1 | 用語集

(Vocabulary) | 規格全体で使用される用語(「悪用可能性」「緩和策」など)の定義統一。 |

特に「EN 40000-1-2(サイバーレジリエンスの原則)」は、CRA対応の根幹をなす規格です。

この規格は、ISO/IEC 27005やISO 31000の流れを汲み、以下の詳細なプロセスを要求しています(ドラフト条項6章参照)。

- リスク受容基準の定義 (6.3):

ゼロリスクは不可能である前提で、「どのレベルなら受容するか」を事前に定義する。

つまり、運用組織のセキュリティ対応能力を評価し、許容リスクとして定義することを示唆している。 - リスクアセスメント (6.4):

資産の特定 → 脅威の識別(STRIDE等) → リスクの推定 → 評価 という手順を踏む。

脅威の識別では、STRIDEモデルを採用することがあります。内容としては、S:Spoofing(成りすまし)、T:Tampering(改ざん)、R:Repudiation(否認)、I:Information Disclosure(情報漏洩)、D:Denial of Service(サービス拒否)、E:Elevation of Privilege(特権の昇格)に区分けして脅威分析をする方法です。 - リスク対応 (6.5):

リスクを低減するための技術的コントロール(PT2等)を選定する。 - 正当化(Rationale):

なぜその対策を選んだか、あるいは選ばなかったかを技術文書に残す。

つまり、CRA適合においては、「高強度の暗号を使った」という結果だけでなく、「なぜその強度が必要と判断したか」という意思決定プロセスの文書化が必須となります。

(2) 業界ごとの「垂直規格(Vertical Standards)」

水平規格に加え、特定のリスク特性を持つ製品カテゴリには、より詳細な要件を定めた「垂直規格」が適用されます。標準化要請M/606では、IT製品向けとOT製品向けで担当が分かれています。

A. IT/AV製品向け(ETSI主導:EN 304シリーズ)

CRA Annex IIIで指定された「重要な製品(Important Products)」を中心に、ETSI TC CYBERが策定しています。

- EN 304 617: ブラウザ

- EN 304 618: パスワードマネージャー

- EN 304 620: VPN製品

- EN 304 623: ブートマネージャー

- EN 304 636: ファイアウォール、IDS/IPS

B. OT(産業用)製品向け(CENELEC主導:EN 50XXXシリーズ)

産業用制御システムに関連する製品群は、後述するIEC 62443をベースとした垂直規格(プロファイル)が策定されます。

- EN 50XXX-1: 産業用ファイアウォール

- EN 50XXX-4: 産業用VPNルーター

- EN 50XXX-5: 産業用スイッチ、ルーター

自社製品がこれらの「垂直規格」の対象である場合、水平規格よりも優先的かつ詳細な要件(例:特定のパケット検査性能など)が課されるため、早期の確認が必要です。

図 CRA整合規格の十字構造

図 CRA整合規格の十字構造3. 産業機器メーカーの現実解IEC 62443が「CRA適合版」へ進化する

われわれ製造業にとっての最大の関心事は、「デファクトスタンダードであるIEC 62443はどうなるのか?」という点です。

IEC 62443はCRAにおけるOT分野の実質的な垂直規格として機能しますが、CRAとの完全な整合性を確保するため、いま見直し(Amendment A11:2026)が行われています。

ギャップを埋める「Amendment A11:2026」

現在、OT分野の標準化委員会(CLC/TC 65X WG 3)では、現行の「EN IEC 62443-4-1(プロセス)」および「EN IEC 62443-4-2(コンポーネント)」に対し、CRA固有の要件を追加する修正版(A11)を開発しています。

以下に、現行規格とCRA要求の主なギャップと、A11版での具体的な対応方針を整理しました。

【表2:CRAとIEC 62443のギャップ分析とA11での対応】

| 項目 | CRAの要求事項 | 現行 IEC 62443 (4-2) の課題 | A11:2026 での対応方針 |

|---|

自動更新機能

(Automatic Updates) | デフォルトで「自動更新」を有効化し、ユーザーにオプトアウト(無効化)機能を提供すること。 | 工場の可用性(稼働維持)を最優先するため、自動更新は必須要件となっていない(むしろ推奨されないケースが多い)。 | 機能要件の追加 (Requirement Enhancement)

製品として「オプトアウト付き自動更新能力」を持つことを規定。ただし、産業用途のコンテキストに基づき、デフォルト無効化や機能自体の除外を行う場合は、その正当性(Rationale)の記述を義務付ける。 |

技術文書・根拠

(Technical Documentation) | 適合宣言の根拠となる詳細な技術文書の整備。特に対策の選定理由の明記。 | 要件(CR)を満たしているかの確認が主であり、「なぜその機能を選んだか」の根拠記述までは厳密に求められていない。 | 記述要件の強化

各セキュリティ要件(CR)の実装において、リスク評価に基づく「根拠(Rationale)」の記述を拡充し、第三者が妥当性を検証できるようにする。 |

脆弱性対応

(Vulnerability Handling) | 悪用された脆弱性や重大インシデントの24時間以内の報告義務。 | パッチ管理プロセス(2-3)はあるが、当局への厳格な報告タイムラインまでは規定されていない。 | プロセス連携の強化

EN 40000-1-3(PT3)と連携し、当局報告に必要な情報を迅速に収集・整理できる体制を開発プロセス(4-1)に組み込む。 |

特に「自動更新」は、OT業界にとっての鬼門です。A11版では、「機能としては持たせるが、運用で止める」あるいは「安全上の理由から機能を持たせない」といった判断を許容する方向ですが、その代わりとして「なぜそうするのか」という論理的な説明責任(アカウンタビリティ)が極めて重くなります。

4. 「正式発行待ち」は命取り2027年に向けたロードマップ

規格の中身は見えてきましたが、スケジュールは極めてタイトであり、かつ複雑です。特に注意すべきは、「垂直規格」の採択が「水平製品規格」よりも先行するという点です。

以下に、最新の公式情報(2025年9月時点のSEMI講演資料等)に基づく詳細なマイルストーンを整理しました。

【図解提案:CRA対応クリティカルパス(詳細スケジュール表)】

(イメージ:横軸に2025年〜2027年のタイムライン、縦軸に水平・垂直規格のマイルストーンを配置)

| 時期 | 規制・規格の動き(目標年月) | 意味合いとアクション |

|---|

| 2025年 Q3-4 | EN 40000 (水平) 規格案(pr) 公開

IEC 62443修正案 (A11) ドラフト化 | 【着手:ギャップ分析】

ドラフトを入手し、現行製品との乖離を特定する。特に「リスク評価プロセス」の見直しに着手。 |

| 2026年 8月30日 *1 | 水平プロセス規格 (EN 40000-1-2/3) 採択

(原則・脆弱性対応) | 【プロセス整備完了】

この時点までに、リスク評価手法やSBOM管理体制、PSIRTの運用フローを確立しておく必要がある。 |

| 2026年 10月30日 *1 | 垂直規格 (EN 50XXX / EN 304) 採択

(OT製品 / IT製品向け詳細要件) | 【設計最終化】

製品固有の技術要件(垂直規格)が確定する。これに合わせてハードウェア/ソフト設計をフリーズさせる。 |

| 2027年 10月30日 *1 | 水平製品規格 (PT2: 一般要件) 採択

(※垂直規格対象外の製品向け) | 【一般製品の適合】

垂直規格の対象とならない「デフォルトカテゴリ」製品の技術要件がここで最終確定する。 |

| 2027年 12月11日 | CRA 完全適合 (CEマーク必須) | 【市場投入デッドライン】

適合宣言書を用意し、CEマークを貼付して出荷開始。 |

- *1 これらの日付は、欧州の標準化団体(CEN、CENELEC、ETSI)がCRA対応の規格案を完成させるよう、欧州委員会から求められている期限です。

なぜ「正式発行待ち」が危険なのか?

表をご覧ください。多くの産業機器メーカーが準拠すべき「垂直規格(EN 50XXX)」や「A11版」の採択目標は2026年10月です。

もし、この正式発行を待ってから設計変更に着手すると、2027年12月のデッドラインまで実質1年しかありません。

- ハードウェアの設計変更・金型修正

- サプライチェーンからの部品調達・検証

- 第三者認証機関(Notified Body)の予約と審査

これらを1年で完遂するのは、製造業のリードタイムを考えれば事実上不可能です。

したがって、「規格案(prEN)やドラフト段階での先行着手」こそが、2027年を生き残るための現実的な戦略となります。

5. まとめ複雑化する規格対応を「競争力」に変えるために

CRAの最新動向は、単なるルールの追加ではなく、製造業における「品質」の定義そのものを変えるパラダイムシフトです。

- 仕様からプロセスへ:

「何をしたか」だけでなく「なぜそうしたか(Rationale)」が問われる。 - 水平と垂直の使い分け:

自社製品がどの垂直規格に該当するかを見極め、適切な要件を適用する。 - IEC 62443の進化:

A11版における「自動更新」などの追加要件に対し、論理的な回答を用意する。

これらの複雑なパズルを解き明かし、いち早く製品に実装することは、欧州市場のみならず、今後同様の規制が波及するグローバル市場における「信頼の証明(パスポート)」を手に入れることを意味します。

ICS研究所では、今回解説した最新の規格動向を常にモニタリングし、皆様の実務支援に反映させています。

- eICS(eラーニング):

IEC 62443の基礎から、最新のCRA対応ポイント、リスクアセスメントの実践手法まで、エンジニアが実務で使える知識を体系的に提供しています。 - コンサルティング:

「自社製品がどの垂直規格(EN 50XXX)に該当するのか?」「A11版を見据えて、今どう設計を変更し、どのような技術文書(Rationale)を作成すべきか?」といった個別の課題に対し、貴社の開発プロセスに踏み込んだ具体的な支援を行います。

規格の全貌が見え始めた今こそ、対応を加速させるチャンスです。不確実な情報に迷う時間を減らし、開発という本業に集中するために、ICS研究所の知見をぜひご活用ください。

この記事は役に立ちましたか?

ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

国際認証取得支援を始めとした人材育成を中心に、企業の事業活性化(DX対応等)を支援します。

CRA(欧州サイバーレジリエンス法)の準備や対応に関する

お問い合わせはこちら