1. はじめに これまでの第1回から第5回では、欧州サイバーレジリエンス法(CRA)の概要や製造業界にもたらす影響、適用範囲と対象製品、要求事項のポイント、そして組織的な取り組みや人材育成を中心とした対応戦略(その1)を解説してきました。今回の第6回では、前回の組織面やプロセス面の準備に加え、実際の製品開発やシステム構築において焦点となるキーテクノロジーと、IEC 62443との具体的な関連性に踏み込んで解説します。さらに、ICS研究所が提供しているeラーニングサービス「eICS」やコンサルティングを活用した具体的な支援例をご紹介しながら、CRA準拠をより効率的かつ実践的に進める方法を考察します。

2. CRA対応におけるキーテクノロジーの重要性 CRAでは、セキュリティ強化に向けた取り組みとして、セキュリティ・バイ・デザイン(Security By Design)や脆弱性管理の徹底が求められます。これは市場投入前の段階から脆弱性を極力排除し、適切なライフサイクル管理を行うための基本方針ですが、実務的には多層防御(defense in depth)や運用面を視野に入れた包括的なアプローチを取らないと、IEC 62443が示すような産業分野のセキュリティ要件を満たすのは難しくなります。特に製造業の装置・機械メーカーやFA機器メーカー、システムインテグレーターが抱える大きな課題は、「どうやって現場レベルで実践可能なセキュリティを構築し、運用し続けるか」にあります。

CRAの要求事項は、多層防御を施した状態で製品を市場投入するだけでなく、運用開始後も脆弱性が見つかった際には迅速に対策・修正を行うことを想定しています。いわゆる脅威リスクアセスメントやサードパーティ部品の安全性評価、SBOM管理などを継続的に行う仕組みこそが、IEC 62443の思想とも合致する「運用しながらのセキュリティ管理」の要となります。

3. IEC 62443との密接な関係 CRAは「EU市場で流通するデジタル製品のセキュリティ要件を明確に定める」法整備であり、IEC 62443が提唱するセキュリティ要求事項やプロセスをベースにしている部分が多いといえます。つまり、IEC 62443の各規格が示す開発フレームワークや運用上の要件が、そのままCRA遵守の実装ガイドとして活用可能です。具体的には以下の例が挙げられます。

IEC 62443-3-2:システムレベルの脅威リスクアセスメント手法 IEC 62443-4-1:セキュア開発ライフサイクル(Secure by Design)の実装 IEC 62443-4-2:製品やコンポーネントで満たすべき具体的なセキュリティ要求事項 ただし、EUサイバーレジリエンス法はITネットワークのセキュリティデバイス製品を対象にしており、現実的復旧対策を含めた法規制になっていない部分があります。つまり、攻撃を受けた際の縮退動作や回復動作を具体的にどう設計するか、という点までは深く踏み込んでいないのです。一方、IEC 62443-4-2のFR7(可用性)やFR3(システムの完全性)は、インシデント発生時の継続稼働や復旧プロセスをカバーしています。現場の生産設備や産業オートメーションでは、インシデントの影響を最小化しながら早期復旧する仕組みが求められるため、IEC 62443を踏まえた多層防御こそが重要な役割を果たします。

また、CRAは認証・証明の取得を要請するような方向性を示す可能性がありますが、第三者認証を取得するだけでは防御できるかどうかの保障はないことに留意が必要です。認証は一定時点での準拠を担保しますが、新たな脆弱性や攻撃手法に対しては、継続的な運用とアップデートが不可欠です。

4. 製品開発・システム設計での具体的ポイント ここからは、CRAとIEC 62443を組み合わせて、実際にセキュリティを実装・運用する上で考慮すべき技術的側面を整理します。特に以下に挙げるキーワードを軸に、多層防御の具体像を探ってみましょう。

1. 脅威リスクアセスメント IEC 62443-3-2で定義される脅威リスクアセスメントは、対象システムの構成要素や通信経路を分析し、潜在的な攻撃手法と影響度を評価するプロセスです。

脅威リスクアセスメントの手順を踏まえて、そこで重要となる脅威リスクモデル設計の手順を解説します。

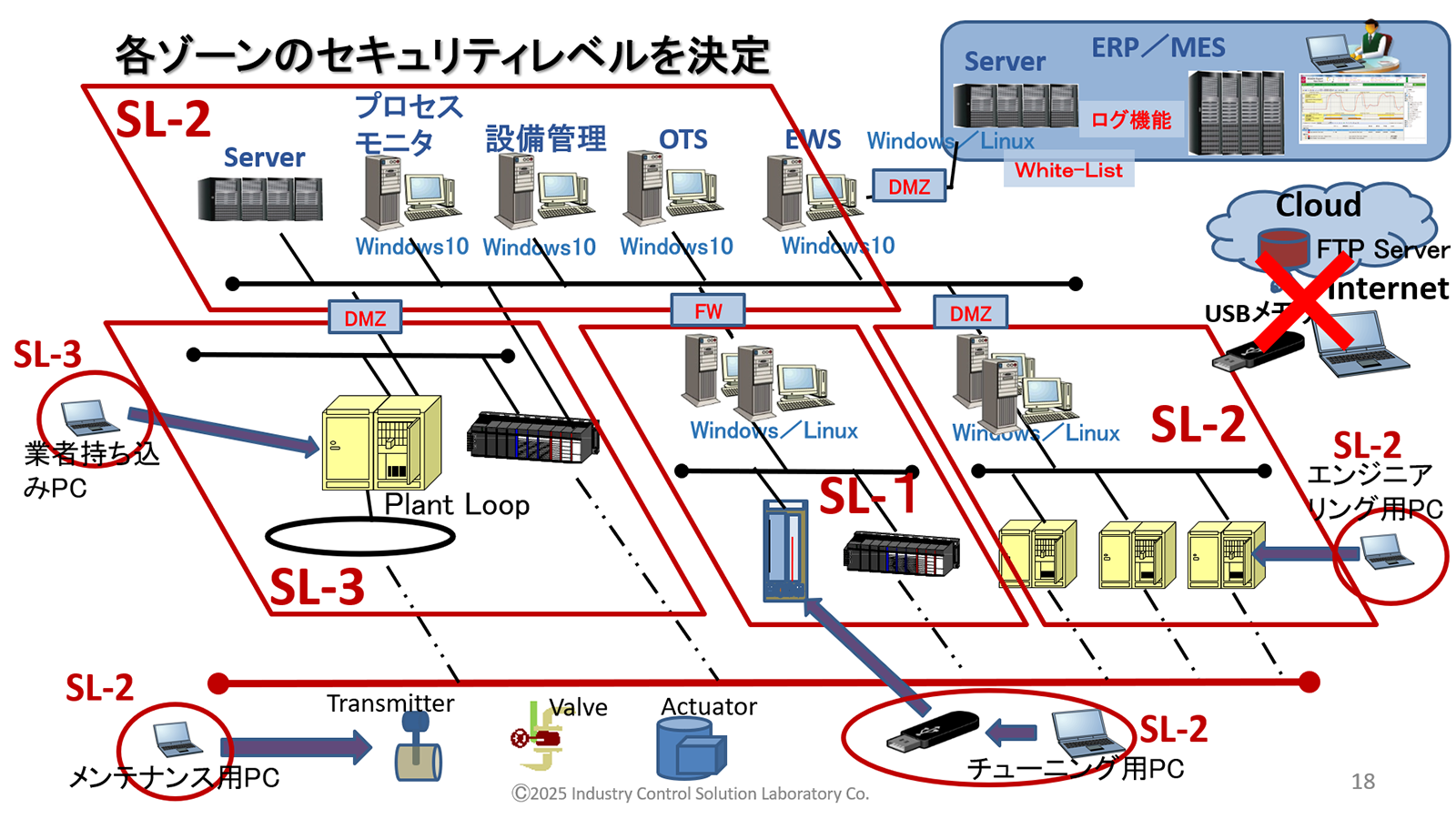

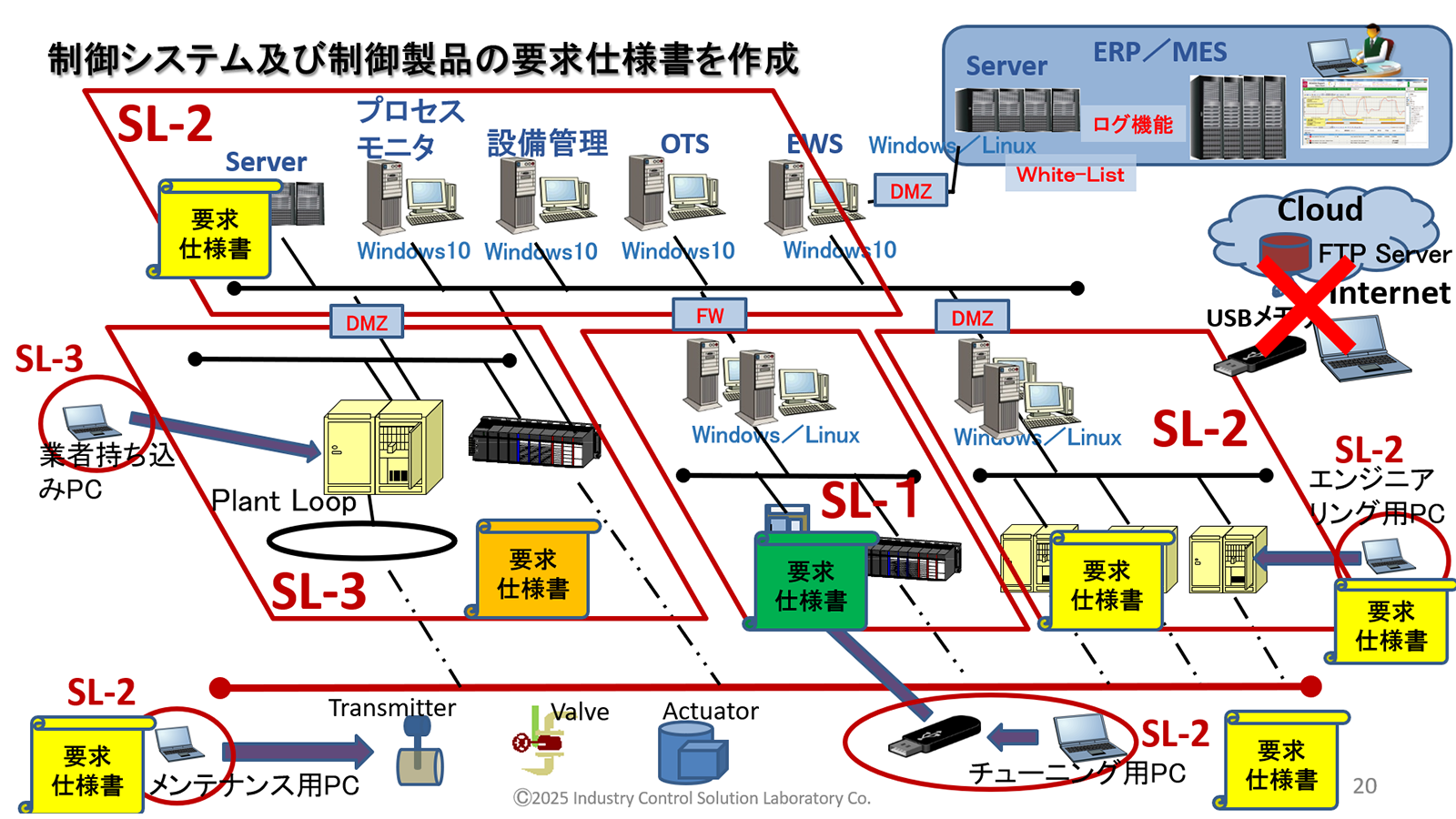

図1 各ゾーンのセキュリティレベルを決定 セグメント単位もしくはゾーン単に、事業継続の重要度によって、IEC 62443-3-3のAnnex Aで記載のセキュリティレベル(SL)区分でセキュリティレベルを特定します。

IEC 62443-3-2: “Security risk assessment for system design” 産業用オートメーションおよび制御システム(IACS)のセキュリティリスクアセスメントに関する要件を規定しています。

IEC 62443-3-3: “System security requirements and security levels” IACSのセキュリティ要件とセキュリティレベル(SL)を規定しています。

その特定したセキュリティレベルにおけるそれぞれの脅威リスクアセスメントを実施していきます。

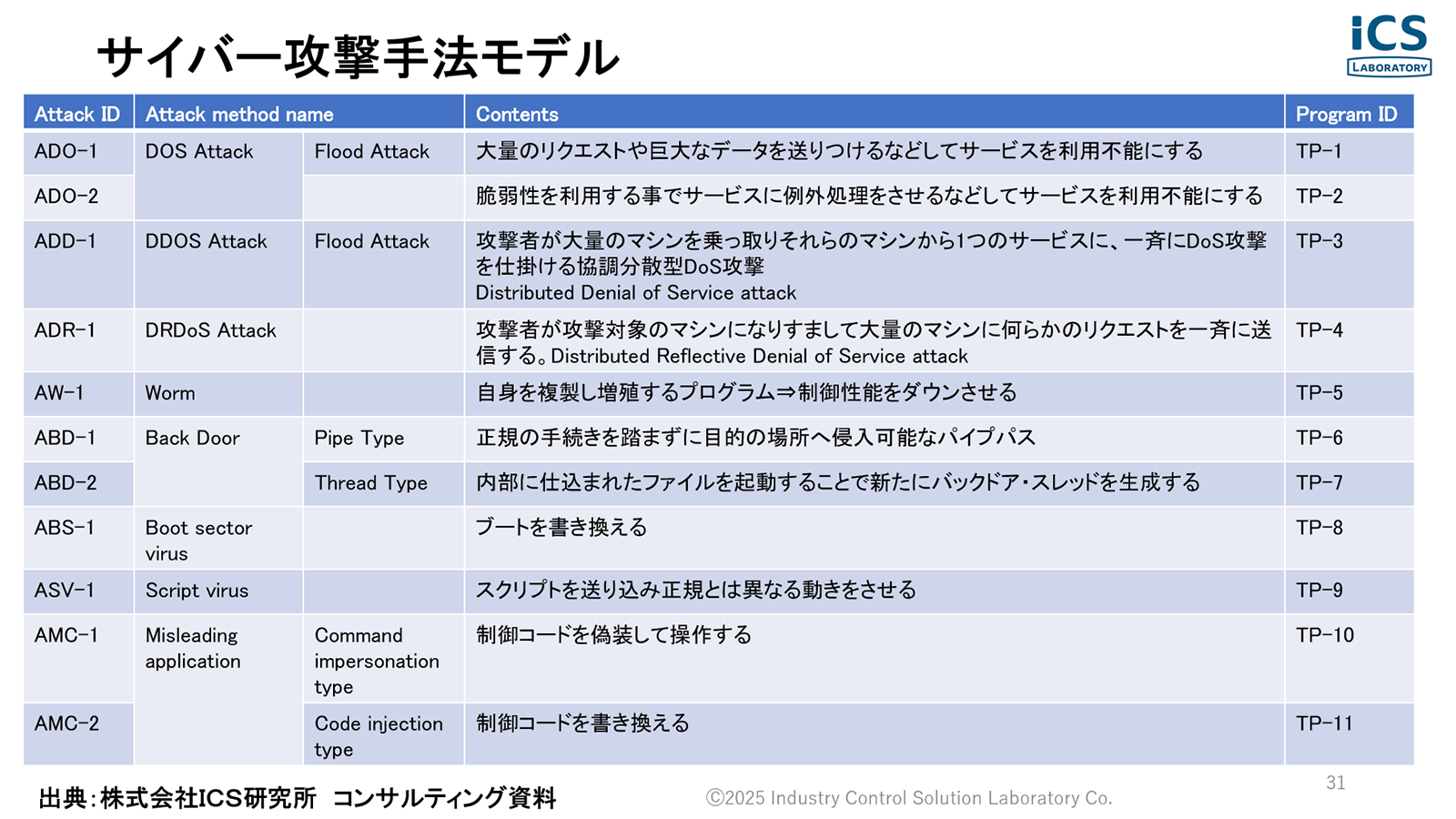

図2 サイバー攻撃手法モデル このサイバー攻撃モデルは最新のサイバー攻撃も含めて作成し管理する必要があります。

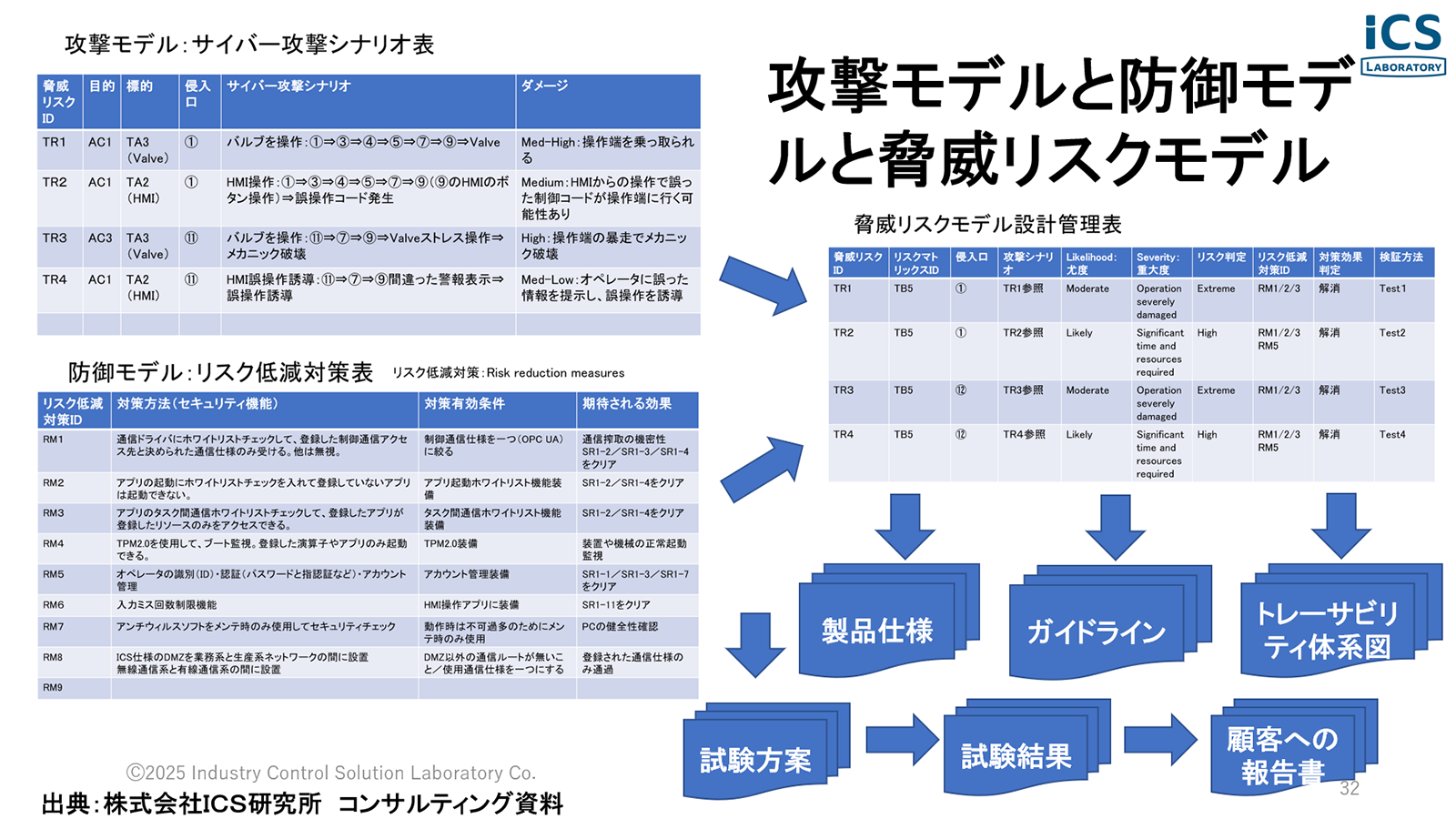

図3 攻撃モデルと防御モデルと脅威リスクモデル 対象となるシステムのアーキテクチャ図を用意し、それをベースにサイバー攻撃の侵入口や攻撃標的や攻撃手順を書いたサイバー攻撃シナリオを作成していきます。

次に特定したセキュリティレベルに相当するIEC 62443-3-3のセキュリティ要件を具体的に実現する防御モデル(リスク低減対策表)を用意して、システムのアーキテクチャの上に必要となる防御セキュリティ要件を整理して脅威リスクモデル設計管理表を作成します。

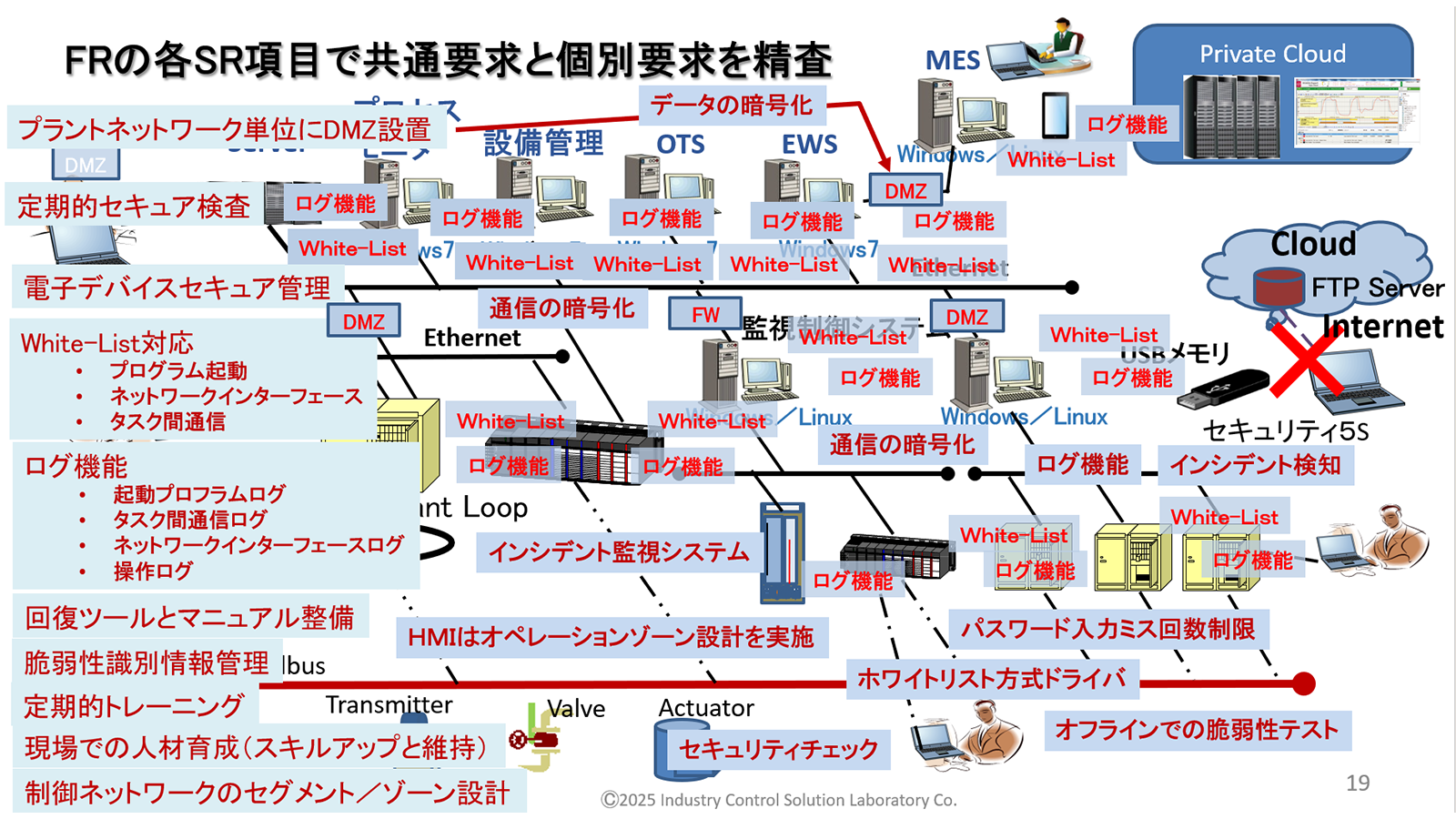

図4 FRの各SR項目で共通要求と個別要求を精査 図5 制御システム及び制御製品の要求仕様書を作成 防御モデルをシステムアーキテクチャに展開する時に、多層防御設計を実施することになります。Security By Design for System

脅威リスクアセスメントは、システムの基本設計を実施する時とセキュリティ要件をまとめた製品仕様書に基づいて調達採用することにした製品をシステム構成した時の2回実施することをIEC 62443-3-2では推奨しています。

製品開発においては、製品のアーキテクチャを対象に、サイバー攻撃手法モデルやサイバー攻撃シナリオや防御モデルを作成し、脅威リスクモデル設計を実施していきます。

この一連の作業の実現方法をICS研究所のオンデマンドビデオ講座eICSで習得することができます。

2. サードパーティ部品 製品やシステムの多くが、他社製コンポーネントやオープンソースソフトウェアに依存しています。

3. SBOM管理 IEC 62443-4-2のCR7.8(コンポーネントインベントリ(資産目録))と3-3のSR7.8(制御システムコンポーネントインベントリ(資産目録))に関連するSBOM(Software Bill of Materials)管理は、含まれるソフトウェアコンポーネントを一元的に把握し、脆弱性情報を追跡できる状態を維持する仕組みです。

IEC 62443-4-1: “Secure product development lifecycle requirements” 産業用オートメーションおよび制御システム(IACS)のセキュアな製品開発ライフサイクル要件を規定しています。

IEC 62443-4-2: “Technical security requirements for IACS components” IACSコンポーネントに対する技術的なセキュリティ要件を詳細に規定しています。

IEC 62443で用いられる略語 SM(Security Management)

セキュアな製品開発ライフサイクルを確立し、維持するための13の要求が規定されています。

FR(Foundational Requirements)

7つの基礎的な要求が規定されています。

- FR1: 識別と認証制御

SR(System Requirements)

制御システムのセキュリティ要件として、50件以上の具体的な項目が規定されています。

CR(Component Requirements)

コンポーネントのセキュリティ要件として50件以上の具体的な項目が規定されています。

SD(Secure by design)

製品の設計段階からセキュリティを組み込むことを目的に4つの実践的な方策が示されています。

SL(Security Level)

IACSのセキュリティ強度が4段階のレベルで定義されています。

- SL1: 操作ミスなど偶発的なセキュリティ違反からの保護

4. アクセス制御、認証(Authentication) / アクセス制御、認可(Authorization) IEC 62443-4-2のCR1.1(人間ユーザーの識別と認証), CR1.2(ソフトウェアプロセスおよびデバイスの識別と認証), CR1.5(認証管理), CR2.1(認可の実施)などで要求される通り、デバイスやユーザーが正当な権限を持つか検証する仕組みが必須です。

5. データやプログラムの完全性 IEC 62443-4-2のFR3(システムの完全性)は、システムの完全性(Integrity)を維持するために、許可されていない変更や改ざんが行われていないかを検証できる仕組みを求めています。

6. 可用性、縮退動作、回復動作 IEC 62443-4-2のFR7(リソースの可用性)に示される通り、万が一の障害や攻撃があってもサービスを継続できるような設計、または縮退動作(一部機能を制限して稼働し続けるモード)が重要です。

7. 機密性 IEC 62443-4-2のCR1.9(公開鍵認証の強度), CR1.10(認証フィードバック), CR1.14(対称鍵認証の強度)などで要求される機密性確保には、暗号化通信やデータ保護が挙げられます。

8. ロギング機能 IEC 62443-4-1のSD1(セキュア設計原則)やIEC 62443-4-2のCR2.8(監査可能なイベント)が示すように、ロギング機能によるインシデント分析はセキュリティ対策の重要要素です。

9. アップデート機能 IEC 62443-4-1のPractice7(SUM:セキュリティの更新管理)やIEC 62443-4-2のCR3.10(Support for updates:アップデートのサポート)では、製品やシステムを安全に更新するための仕組み(更新パッケージの署名や配布方法)を定義しています。

5. システム全体での多層防御と産業別実装 CRAは「すべてのデジタル製品に対して最低限のセキュリティ要件を課す」ことを目的としていますが、現実には業種や工場の設備によって求められる要件が異なります。そこで、システム設計でのセキュリティ多層防御設計と、それを構成するコーポレーション製品やデジタル製品に関する多層防御設計のやり方を産業別に実現する必要があるのです。医薬品や食品、自動車部品など、各分野で法規制や品質管理が異なるため、それぞれに合ったセキュリティ導入方法を考慮しなければなりません。

また、システム設計においても製品開発においても、制御システムにおいては、制御コンジットの演算周期と制御パフォーマンスの維持が優先されます。それも産業別に条件が異なっていますので、詳細確認をする必要があります。

また、前述のように第三者認証を取得するだけでは防御できるかどうかの保障はないため、認証取得後も脆弱性管理や運用監視体制の継続が重要です。CRAは法整備としての強制力を持ちますが、攻撃者との「イタチごっこ」であるサイバー脅威に対処するには、常に最新の情報を反映する運用体制がカギとなります。

6. インシデント対応と復旧プロセスの重要性 EUサイバーレジリエンス法はITネットワーク製品を中心に規制するため、インシデント発生後の具体的な復旧支援を必ずしも強く求めているわけではありません。しかし、産業界では一度停止すると生産ロスが大きく、顧客企業への納期を直撃するリスクがあります。そのため、万が一インシデントが発生した場合に備えて、

インシデントフローチャート+復旧作業見積+実施計画 復旧作業を手動作業で実施する人の工数と作業者能力レベル 復旧作業を自動で実現することで現場の人の工数と作業者能力レベルの最適化 といった観点で事前に準備しておくことが欠かせません。実際にインシデントが起こってから復旧方法を考えるのでは遅すぎるケースが多いため、あらかじめシステムや製品の縮退動作、復旧動作を設計・検証し、運用ルールに落とし込むことが重要です。

7. CRA対応だけで重要インフラや工場が守れるのか? 欧州サイバーレジリエンス法は、機械規則やAI法や産業用IoT無線機器などの法規制と重複しないように法律として立法化されています。その対応をすれば、重要インフラの制御システムや一般産業の工場がサイバー攻撃を受けても操業再開まで実現できるかというと、それらでは不足しています。

CRAには、サイバー攻撃の検知と検知した時の報告義務と防御を目的にしたセキュリティ要件までありますが、具体的な防御手法については規定していません。

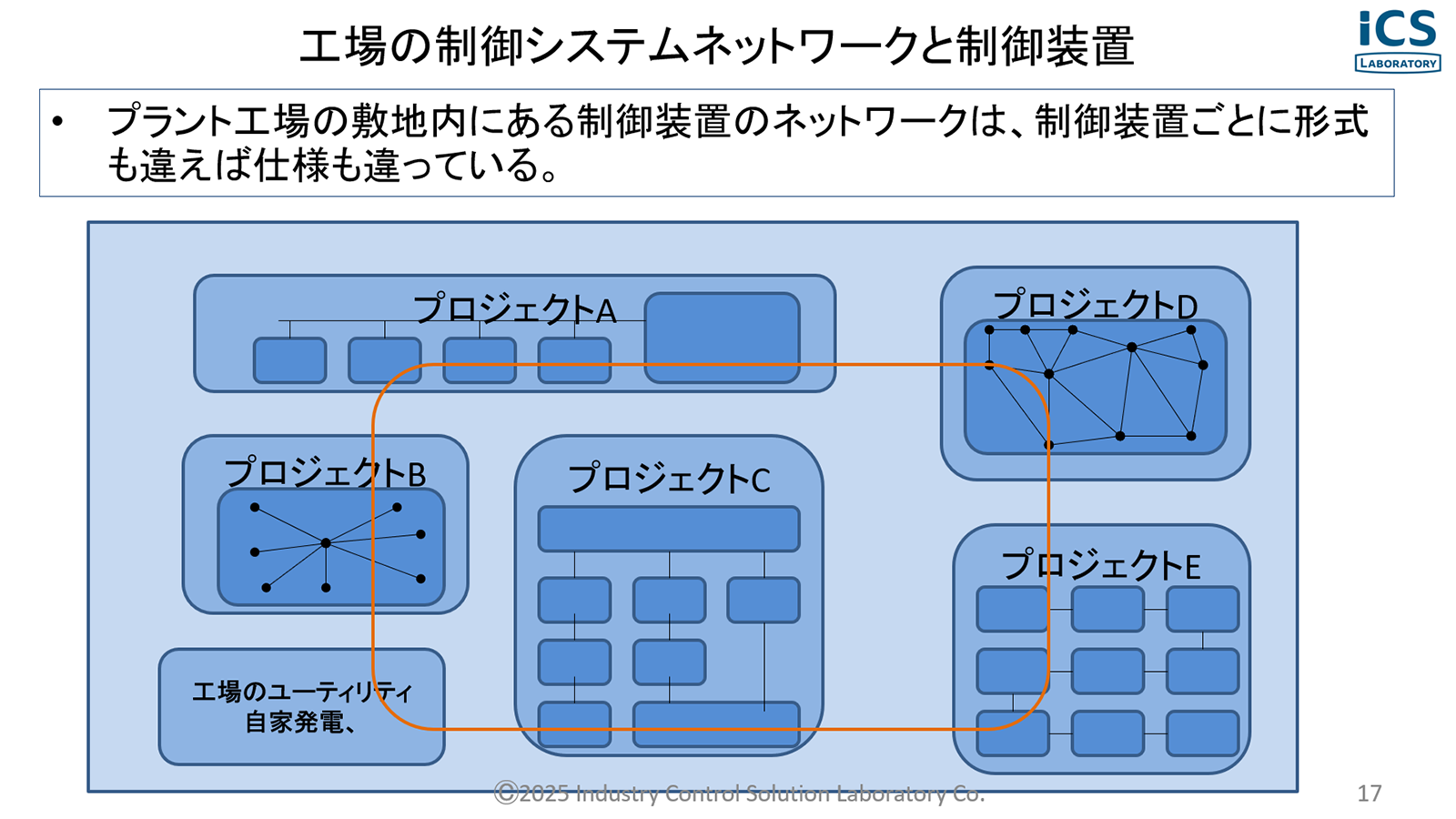

事例1: 石油・化学プラント工場の制御システムのサイバーレジリエンス 石油・化学プラントの工場では、生産する製品別にプラントシステムが異なります。その異なるプラントシステムの制御システムが異なる制御ベンダ製品で構成されているとシステム内で使用している制御ネットワークの通信仕様も異なります。プラント設備は30年から40年使用していても、そこで使われている制御システムは7年から12年ほどで中には15年周期で入れ替わっているのが現状です。その制御システムを入れ替える時に制御システムセキュリティ強化対策ができることになりますが、投資した制御システムの減価償却が終わっていないタイミングでセキュリティ強化をするにはできる範囲に限りがあります。

図6 工場の制御システムネットワークと制御装置 既知のサイバー攻撃に襲われても、その攻撃マルウェアに対処できなければ、検知も防御も不可能になります。その時の復旧作業は、被害の程度によって、実施する手順や復旧に必要な装備品や人材能力トレーニングが異なります。

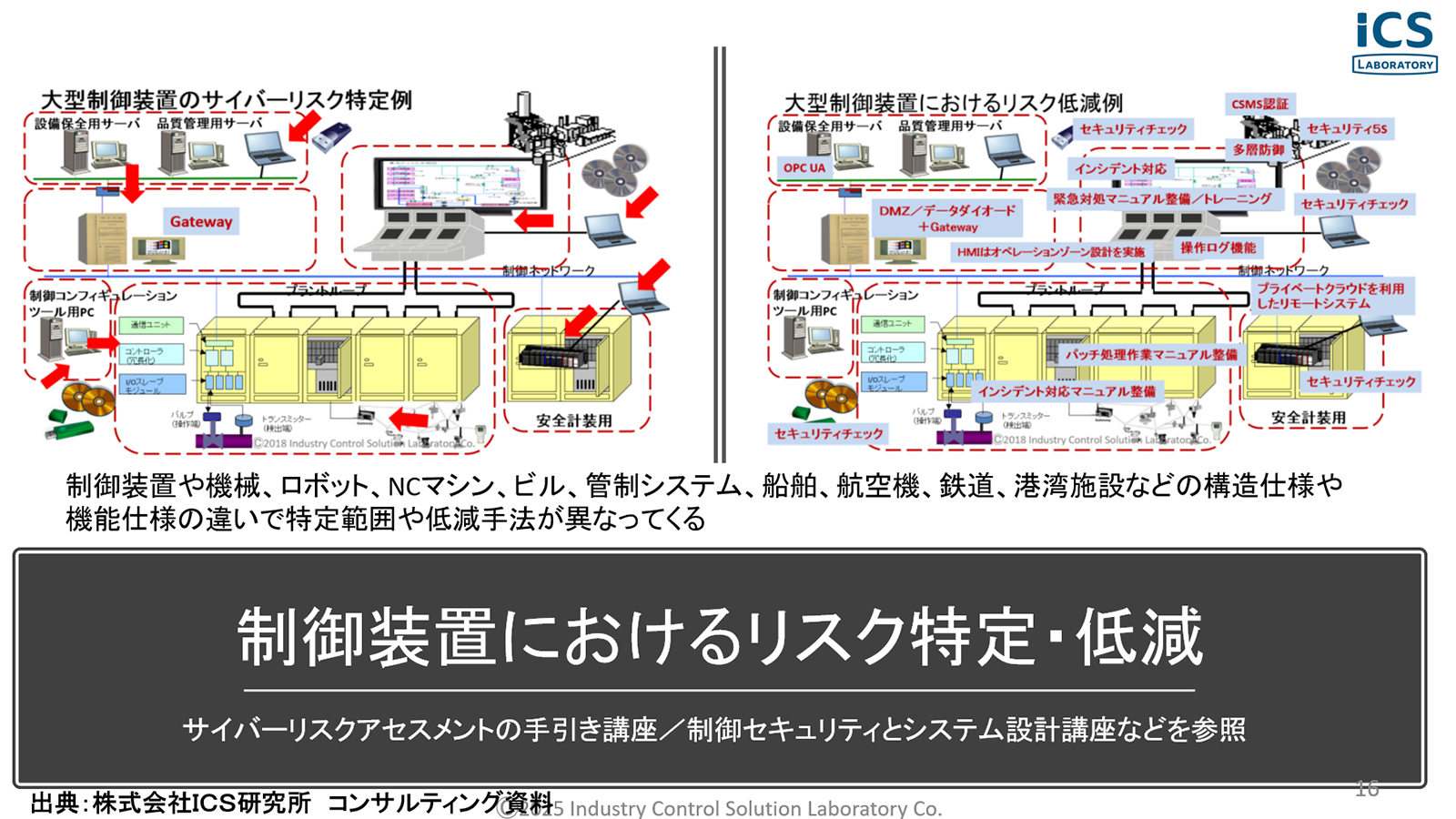

図7 制御装置におけるリスク特定・低減 事例2: 一般産業の工作機械が並ぶ工場でのサイバーレジリエンス 工作機械が縦列に数ライン並んでいるFMS式製造システムラインと、ロボットやマシンがセル単位に構成された製造システムでは、復旧させる手順も違えば、単位も違います。それに、工作機械メーカーによって、コンピュータ部分のフォーマット機能の有り無し、インストール作業の仕組みが異なります。そのためのツールの準備や手順が異なります。

事例3: サイバー攻撃のマルウェアの種類に応じた復旧手順 Warmや標的型マルウェアの場合は、インシデント検知後、ログデータファイルを取り出して解析が可能ですが、ランサムウェアの場合ログデータ取り出し作業に感染リスクがあるため、基本、ネットワークの切り離し後、コンピュータ部分のフォーマットから始まります。

そういう具体的サイバーレジリエンス設計作業における課題解決が重要です。

8. ICS研究所の支援サービスeICSとコンサルティング ICS研究所では、CRAやIEC 62443に関する幅広い知見を活かし、セキュリティ教育プラットフォーム「eICS」を通じたトレーニングや、各企業の状況に合わせたコンサルティングを行っています。たとえば:

eICSによる人材育成 IEC 62443やCRA関連の基礎講座から、実務を想定した演習コースまで幅広く提供 PSIRT(Product Security Incident Response Team)の設置や運営ノウハウも含む包括的な学習メニュー コンサルティングとリスクアセスメント支援 開発プロセスにセキュリティバイデザインを組み込むための体制整備 サイバー攻撃手法モデル、防御モデル、脅威リスクモデル設計管理表の作成支援 脅威リスクアセスメントや多層防御アーキテクチャの構築支援 サードパーティ部品・SBOM管理やインシデント対応計画の策定サポート フォレンジック調査技術研修 ロギング機能の活用やデジタル証拠保全などの実務研修 インシデント原因究明や再発防止施策の高度化を支援 サイバーレジリエンスの情報セキュリティの内部監査組織の実務研修 ISO27001/2及び IEC62443-2-1工場を持つ企業の内部監査組織の実務研修 ISO27001/2及びIEC62443-4-1/2認証取得企業の内部監査組織の実務研修 これらのサービスを総合的に活用することで、「Security By Design」と「Security By Integrate」を両立した現場対応力を高め、CRAやIEC 62443の要求を効率的かつ実践的に満たすことが期待できます。

9. 次回予告CRAと他の法規制・規格との関係 次回の第7回では、CRAと他の国際規格(IEC 62443以外にも、AI法やEN 18031など)との関係や、認証取得に向けた留意点を詳しく解説します。ICS研究所が提供する認証取得支援サービスを活用することで、どのように効率的かつ効果的にCRAへの準拠を進められるか、具体的なプロセスを紹介する予定です。

アンケートご回答 第3回解説「CRAの適用範囲と対象製品」に対するアンケートで質問をいただきました。

“「パブリックコメント等を踏まえて最終案では“重要なデジタル製品”から除外された製品群があります。」と記載がありますが、除外されたのはいつでしょうか?

ご回答いたします。

注:2025年3月10日 ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

CRA(欧州サイバーレジリエンス法)の準備や対応に関する