CRAの適用範囲と対象製品

第3回

第3回CRA解説の狙い

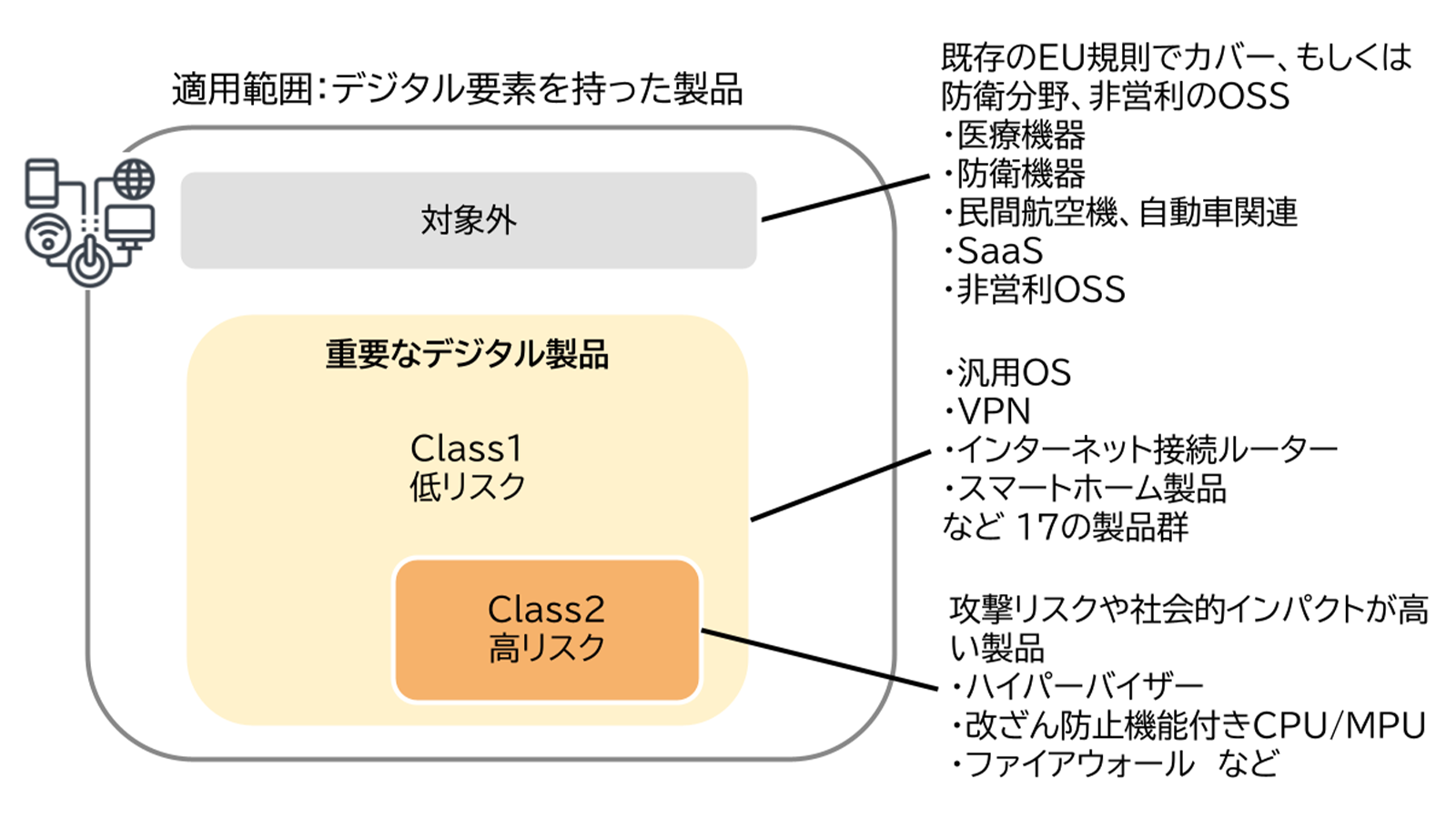

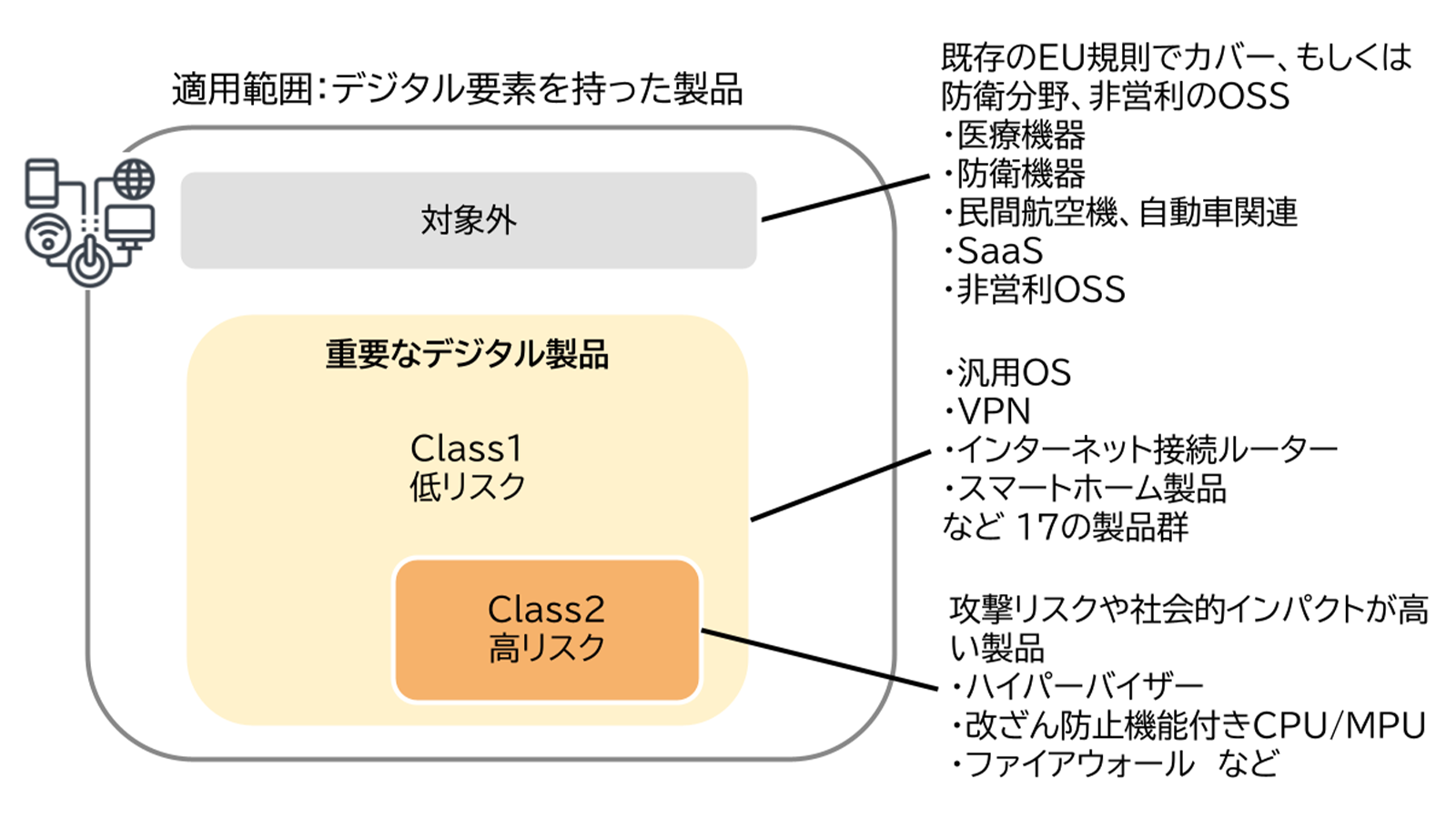

「CRAで具体的にどのような製品が対象となるのか? どこまでが適用範囲で、どこが除外なのか?」を明確化することがテーマです。次回(第4回)以降の「具体的な要求事項や遵守のポイント」への橋渡しも兼ねて、Class I(低リスク)/Class II(高リスク)の製品例や、パブリックコメント後に除外された機器・システムについても網羅的に整理します。

はじめにここまでの流れ

- 第1回では、「CRAの概要」として、なぜ欧州でサイバーレジリエンス法が提案され、どのようなゴール(製品セキュリティの強化や市場信頼性向上)があるのかを解説。

- 第2回では、特に「CRAが製造業に与える影響」を中心に、IEC 62443との関係や、企業が直面するリスク・機会を概観しました。

本稿(第3回)は、「CRAで具体的にどのような製品が対象となるのか? どこまでが適用範囲で、どこが除外なのか?」を明確化することがテーマです。次回(第4回)以降の「具体的な要求事項や遵守のポイント」への橋渡しも兼ねて、Class I(低リスク)/Class II(高リスク)の製品例や、パブリックコメント後に除外された機器・システムについても網羅的に整理します。

1. CRAの適用範囲基本的な考え方

(1) 「デジタル要素を持つ製品」が広範囲に対象

CRAでは、「デジタル要素を持つ製品」を幅広く対象としています。その定義は、

「ソフトウェアまたはハードウェア製品およびそのリモートコンピューティングソリューションであって、個別に市場に投入されるものも含む」

というものです。

- 組込みソフトウェアを含むハードウェア製品、

- リモート経由で機能やサービスを提供するソリューション、

- さらには、単体のソフトウェアとしてEU域内で流通するもの(有償/無償問わず)

といった形態が含まれます。

(2) 明確に対象外となる製品

一方で、CRAでは以下のような製品やサービスを「規則の対象外(除外)」としています。

- 医療機器規則(EU 2017/745)の対象となる医療機器

- 体外診断用医療機器規則(EU 2017/746)の対象となる医療機器

- 国家安全保障や防衛機器(軍事用途等)

- 民間航空機規則(EU 2018/2139)の対象となる航空機関連機器

- 自動車の型式承認規則(EU 2019/2144)の対象となる自動車関連機器

- SaaS(Software as a Service)

序文(Whereas (12))で、NIS 2指令(EU 2022/2555)など別の規制によりカバーされる旨が言及 - 非営利目的のオープンソースソフトウェア(OSS)

序文(Whereas (18))で非営利目的のOSSは対象外と明記 - GDPR(EU 2016/679)との重複はない(個人情報保護規制の領域には直接影響しない)

上記のように、既存のEU規則や防衛分野の特殊性を考慮した排他性があるほか、SaaSのようにサービス形態が異なる場合や、非営利OSSも除外される点が特徴です。

2. Class I(低リスク)とClass II(高リスク)の区分

(1)「重要なデジタル製品」とは

CRAでは、「重要なデジタル製品(critical products with digital elements)」というカテゴリを設け、これをリスクの程度(クラス)によって二分します。

- Class I(低リスク)

- Class II(高リスク)

「重要なデジタル製品」に該当すると、より厳格なセキュリティ要件や conformity assessment(適合性評価)等が課される可能性が出てきます。ただし、最終案ではパブリックコメントを踏まえて、当初はClass II(高リスク)と見なされていた製品でも、「重要なデジタル製品」そのものから除外された例があります(後述)。

(2) Class II(高リスク)に該当する「重要なデジタル製品」

まずはClass II(高リスク)として、CRAの条文や関連資料で具体的に例示された製品群を挙げます。

- オペレーティング システムや類似環境の仮想実行をサポートするハイパーバイザー

コンテナ ランタイム システムも含む - ファイアウォール、侵入検知および防止システム(IDS/IPS)

当初「産業用だけを高リスクに含める」議論があったが、最終案では汎用ファイアウォールも含めてClass IIへ - 改ざん防止機能つきマイクロプロセッサ/改ざん防止機能つきマイクロコントローラ

上記はいずれも、システムのコア防御を担う製品や高度な不正対策機能が必須の製品であるため、攻撃リスクや社会的インパクトが高いとみなされます。

(3) Class I(低リスク)に該当する「重要なデジタル製品」

続いて、Class I(低リスク)としてリストアップされている製品です。

- 認証およびアクセス制御リーダー(生体認証リーダーを含む)

特権アクセス管理ソフトウェア/ハードウェアなども含む - スタンドアロンおよび組み込みブラウザ

- パスワード マネージャー

- 悪意のあるソフトウェアを検索、削除、または隔離するソフトウェア

- 仮想プライベート ネットワーク (VPN) 機能を備えた製品

- ネットワーク管理システム

- セキュリティ情報およびイベント管理 (SIEM) システム

- ブート マネージャー

- 公開鍵インフラストラクチャ(PKI)とデジタル証明書発行ソフトウェア

- 物理および仮想ネットワーク インターフェイス

- オペレーティング システム(汎用OS)

サーバ、デスクトップ、モバイル機器用OSは、パブリックコメントを経てClass IIから除外され、Class Iへ - インターネット接続用のルーター、モデム、スイッチ

- セキュリティ関連機能を備えたマイクロプロセッサ/マイクロコントローラ/特定用途向け集積回路 (ASIC)/フィールド プログラマブル ゲート アレイ (FPGA)

- スマート ホーム汎用仮想アシスタント

- スマート ドア ロック、セキュリティ カメラ、ベビー モニタリング システム、アラーム システムなどのセキュリティ機能を備えたスマート ホーム製品

- インターネット接続玩具(ソーシャル インタラクティブ機能や位置追跡機能を備えるもの)

2009/48/EC1(玩具の安全性に関するEU指令)との関係も生じ得る - 体に着用・装着される個人用ウェアラブル製品(医療機器規則等の適用範囲外)

このように「セキュリティ機能をサポートする製品全般」や「ネットワーク接続される機器」、加えて「スマートホーム/スマート玩具」などが幅広く含まれます。

図1 CRAの適用範囲

図1 CRAの適用範囲- ※1 スマートホーム/スマート玩具などには、民生用IoT無線機器セキュリティ(ETSI EN303 645)の規制があります。合わせてご確認ください。

(4) パブリックコメントを受けて最終的に「重要なデジタル製品から除外」された事例

一方で、当初の法案策定時にはClass II(高リスク)候補として挙げられていたものの、パブリックコメント等を踏まえて最終案では“重要なデジタル製品 Class II(高リスク)”から除外された製品群があります。具体的には以下が挙げられます。

- スマートカード、スマートカードリーダー、トークン

- 公開鍵インフラおよびデジタル証明書発行システム

- 産業用PLC、DCS、CNC、SCADAなどの産業用自動化制御システム

- ロボットセンシング/アクチュエータコンポーネント及びロボットコントローラ

- スマートメータ

なお、“重要なデジタル製品”から除外されても、「デジタル要素を持つ製品」自体であることは変わりません。そのため、例えば「PLCだからCRAは一切関係ない」と短絡的に考えるのではなく、CEマーキングやライフサイクル上のセキュリティ管理などで影響を受ける点に注意が必要です。

- ※2 産業用PLC、DCS、CNC、SCADAなどの産業用自動化制御システム製品であっても、機能安全などの安全機能を装備し、AI技術(機械学習機能含む)を扱っている場合は、AI法(EU Artificial Intelligence Act,EU 2024/1689や機械規則(EU 2023/1230)の規制を受けます。つまり、セキュリティの第三者認証を取得している必要があります。

- ※3 産業におけるデジタル製品でインターネットに接続される無線機器製品については、産業用IoT無線機器セキュリティ(CENELEC EN18031)の規制があります。合わせてご確認ください。

- ※4 重要なデジタル製品 Class II(高リスク)の除外に関して、誤解を招く可能性のある記述があったため、内容を一部修正し、削除しました。

3. 製造業における具体的な着眼点

製造業の開発マネージャーの皆様が、特に押さえておきたいポイントは以下の通りです。

- 自社の製品が「重要なデジタル製品」に該当するかどうか

もし該当すれば、Class I/IIによって満たすべき要件や評価プロセスが大きく変わってくる。 - パブリックコメント後にリストから外れた「産業用制御機器(PLC、SCADAなど)」でも、CRAの基本的枠組みからは無縁ではない

既存のIEC 62443やその他の欧州規格(産業用IoT無線機器向けのCENELEC EN18031、民生用IoT無線機器向けのETSI EN303 645など)も合わせて考慮する必要がある。 - 製品ライフサイクル全体でのセキュリティマネジメントが必要

次回以降で触れるセキュリティ・バイ・デザイン、多層防御、脆弱性情報の開示義務(PSIRT体制)、SBOM(Software Bill of Materials)などは、クラス分類にかかわらず企業の信頼構築に不可欠となる。

CRAの目的はサイバーレジリエンスの実現にあります。それには、生産システムや生産設備そのものがサイバー攻撃を受けて操業停止した場合、復旧させて操業再開させる必要があります。そのために生産システムそのものを手動で復旧させるのか、自動で復旧させるのかで、サイバーレジリエンスを目的にした生産システムのセキュリティ構造設計の仕様・要件が変わってきます。また、顧客の工場の操業・保守人員体制がサイバーレジリエンス対応能力を持っているかどうかで、手動復旧で良いか自動復旧まで必要となるかが決まっていきます。

このように、生産システムのサイバーレジリエンスをどこまで実現するかによって、生産システムを構成する装置や機械やコントローラのセキュリティレベルや、サイバーレジリエンスに必要な要件が異なります。これにより、製品開発要求仕様のセキュリティレベルが異なってくることを知っておいてください。

4. まとめ

- 1. CRAの適用範囲

「デジタル要素を持つ製品」が広く対象。医療、防衛、自動車、航空などは除外。SaaSや非営利OSSも対象外。

GDPR領域とは直接競合しない。 - Class I(低リスク)/Class II(高リスク)

高リスク製品(例:ハイパーバイザー、ファイアウォール、改ざん防止型マイクロプロセッサ等)は厳格な要件が課される。

低リスク製品には、ネットワーク管理システム、OS、ルーター、VPNなど幅広く含まれる。 - 「重要なデジタル製品」から除外された例もある

スマートカード、産業用PLC・SCADA、ロボットコントローラ、スマートメータ等は最終案で外れたが、完全にCRA無関係になるわけではない。 - 製造業での実務上の注意点

自社製品がClass I/IIに該当するかどうかをまず把握。

IEC 62443やEN18031/EN303 645との整合性も検討。

製品ライフサイクル全体のセキュリティプロセス(PSIRT、SBOM等)整備が重要。

次回の第4回では「CRAの要求事項と遵守のポイント」を中心に、より具体的な話題(セキュリティ・バイ・デザイン、セキュリティ・バイ・インテグレート、多層防御、脆弱性情報の扱い、SBOM など)を取り上げます。欧州市場での信頼獲得やグローバル展開時の差別化に向けても必須となる知識ですので、ぜひご期待ください。

アンケートご回答

当解説に対するアンケートで質問をいただきました。

“「パブリックコメント等を踏まえて最終案では“重要なデジタル製品”から除外された製品群があります。」と記載がありますが、除外されたのはいつでしょうか?

ご教示いただけると幸いです。”

ご回答いたします。

2023年7月13日 の審議にて ANNEX III のカテゴリーが見直され、

2024年10月10日に理事会で採択されました。

- 注:

無記名でのご質問で直接回答ができなかったため、こちらで回答させていただきます。

なお、質問内容については、質問をされた個人または企業が特定されないよう、必要に応じて編集をさせていただく場合がございます。

この記事は役に立ちましたか?

ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

国際認証取得支援を始めとした人材育成を中心に、企業の事業活性化(DX対応等)を支援します。

CRA(欧州サイバーレジリエンス法)の準備や対応に関する

お問い合わせはこちら