CRAの要求事項と遵守のポイント 第4回 作成日 更新日

要約 第4回 CRA解説の狙いCRAに明記された要求事項を整理し、これらを実務でどのように満たすかに焦点を当てます。特に、既存のセキュリティ規格であるIEC 62443との対応づけは、メーカーやシステムインテグレーターが効果的にCRAへ対応を進める上で、重要な指針となると考えています。

目次 1. 前回までのおさらいと本稿の狙い 第1回 「CRAの概要」として、欧州でサイバーレジリエンス法(CRA)が必要とされる背景と目指すゴール。第2回 「CRAが製造業にもたらす影響」を概観し、IEC 62443との関連性や企業が直面する課題・機会を整理。第3回 「CRAの適用範囲と対象製品」を中心に、Class I(低リスク)とClass II(高リスク)の分類や最終案における除外対象を紹介。今回の第4回では、CRAに明記されている要求事項 を改めて整理し、これらをどのように実務で満たすか に焦点を当てます。特に、既存のセキュリティ規格であるIEC 62443 との対応づけは、メーカーやシステムインテグレーターが効果的なCRA対応を進める上で重要な道標になると私たちは考えています。ただし、この対応関係はICS研究所の知見に基づく独自見解 であり、CRAの公式ガイダンスではない点にご留意ください。

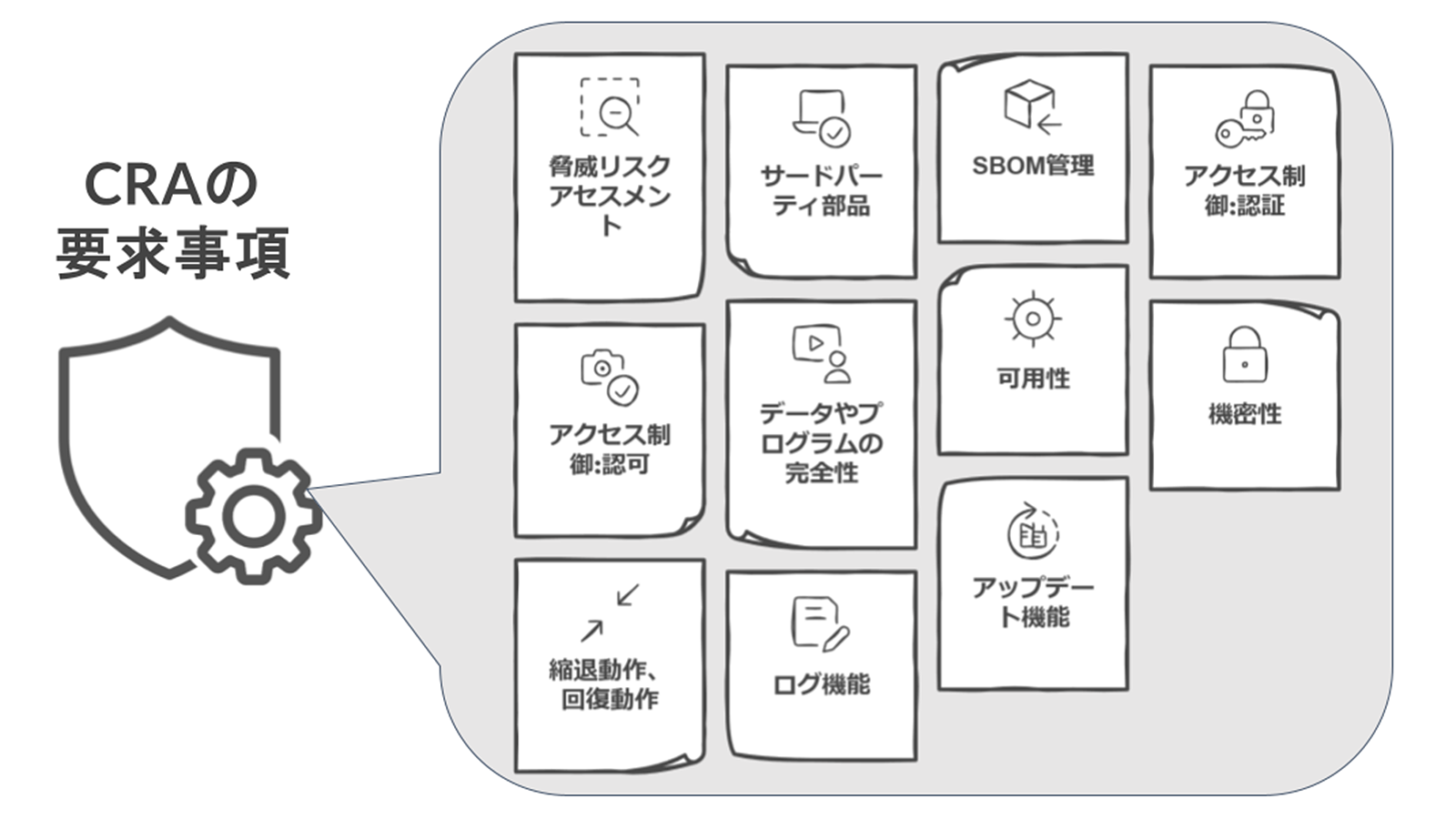

2. CRAの要求事項 CRAでは、EU域内で提供されるデジタル要素を持つ製品 に対し、製品ライフサイクル全体を通じたセキュリティ強化を求めています。具体的には、製品の設計・開発段階でのリスク評価、脆弱性対応、保守フェーズでのアップデート管理などが必須要件として規定されています。

一方、これらの要件を現場でどのように実行すればよいかは、企業にとって判断が難しい場合があります。そこで、ICS研究所 では、制御システムのセキュリティに関する国際規格であるIEC 62443 シリーズを参照しつつ、CRAのそれぞれの要求事項を具体的な実務プロセスへ落とし込む 方法を提案しています。これらは当社の知見による独自解釈であり、CRAにおける公式なガイダンスではありませんが、業務での適用を検討する際の参考になれば幸いです。

図1 CRAの要求事項 2.1 脅威リスクアセスメント CRAは、製品やシステムの設計時に、想定されるあらゆる脅威を洗い出し、その影響度と発生可能性を評価することを要求しています。攻撃シナリオや被害範囲を事前に把握し、それに基づいて多層防御の方針を策定することが重要とされています。

IEC 62443との対応 IEC 62443-3-2が示す「セキュリティリスクアセスメント」や「ゾーニング設計」を導入し、脅威の特定からリスク低減策の策定までを体系的に進めることが推奨されます。

2.2 サードパーティ部品 CRAでは、外部ライブラリや第三者製コンポーネントを活用する際、ライフサイクル全体での安全性とサポート体制を検証する必要があると規定しています。メーカーや開発者は、外部部品がどの程度脆弱性を含む可能性があるかを評価し、適切に管理・更新する責任を負います。

IEC 62443との対応 IEC 62443-4-1のSM9, SM10(サプライチェーン管理)に示される要件が参考になります。外部部品を安全に利用し続けるためには、定期的な脆弱性情報の収集や、契約段階でのセキュリティ基準の設定が重要です。

2.3 SBOM管理 CRAでは、ソフトウェア部品表(SBOM: Software Bill of Materials)を整備し、どの部品がどのバージョンで使われているかを明示することで、脆弱性発覚時の迅速な追跡と対応を可能にすることが求められます。

IEC 62443との対応 IEC 62443-4-2 CR7.8が示す、ソフトウェア部品の脆弱性管理や更新手順といった観点がSBOM管理と親和性が高いと考えられます。

2.4 アクセス制御:認証(Authentication) CRAでは、利用者や機器の認証を厳格化し、不正アクセスを防ぐ仕組みを備えておくことを求めています。パスワードやトークンだけでなく、多要素認証(MFA)の採用なども考慮すべきとされています。

IEC 62443との対応 IEC 62443-4-2 CR1.1, CR1.2, CR1.5などが、ユーザー認証やデバイス認証の具体例を示しており、多要素認証や中央集約的なディレクトリサービスの活用などが推奨されます。

2.5 アクセス制御:認可(Authorization) CRAでは、認証されたユーザーに対しても、その権限を厳格に制限し、不必要な情報や機能にアクセスできないようにする考え方が求められます。適切なロール管理や最小権限の原則がこれに該当します。

IEC 62443との対応 IEC 62443-4-2 CR2.1が示す役割ベースアクセス制御(RBAC)などの設計思想が、認可システム構築の参考になると考えられます。

2.6 データやプログラムの完全性 CRAは、製品やシステム上のデータやプログラムが改ざんされないよう保護する仕組みを備えるよう求めています。更新ファイルの署名検証や実行ファイルのハッシュ照合などによって、悪意あるコードの混入を防止することが重要です。

IEC 62443との対応 IEC 62443-4-2 FR3では、システムの完全性を保つための改ざん対策や検知方法に関する要件が示されており、実装の道標となります。

2.7 可用性 CRAでは、攻撃や障害が発生してもシステムが継続稼働できるように設計し、操業停止リスクを低減することを強く促しています。電力や交通など公共インフラでは特に重要視される要件です。

IEC 62443との対応 IEC 62443-4-2 FR7(可用性・信頼性)が具体的に示す冗長化やフェイルオーバー設計を導入し、運用停止を最小限に抑える仕組みを構築することが推奨されます。

2.8 機密性 CRAでは、不正な盗聴や情報漏えいを防ぐため、データや通信の暗号化などを通じて機密性を確保する設計が要求されています。機器同士の通信だけでなく、リモート接続やクラウド連携における機密性にも注意が必要です。

IEC 62443との対応 IEC 62443-4-2 CR1.9, CR1.10, CR1.14などが暗号化や鍵管理の指針を提示しており、機密性を高めるための詳細な実装例を参照できます。

2.9 縮退動作、回復動作 CRAでは、障害や攻撃発生時にシステムを安全側に停止させつつ、迅速な回復を可能にするフェイルセーフや自動復旧機能を備えるよう推奨しています。人員が限られる工場現場では、自動化の度合いを事前に検討しておく必要があります。

IEC 62443との対応 IEC 62443-4-2 FR7(可用性・信頼性)には、冗長化を含む縮退とリスタート手順などを設計するヒントが含まれています。特に攻撃を受けたときのフェイルオーバー操作を明確にしておくことで、ダウンタイムを最小化しやすくなります。

2.10 ロギング機能 CRAでは、セキュリティインシデント発生時の原因究明と再発防止策の検討を可能にするため、操作履歴やエラーメッセージなどを適切に記録する仕組みを用意するよう求めています。

IEC 62443との対応 IEC 62443-4-1 SD1や62443-4-2 CR2.8が示すログ管理の要件は、監視・分析プロセスの基礎として参考になります。どのタイミング・粒度で記録するかを規定し、運用担当と共有するとよいでしょう。

2.11 アップデート機能 CRAでは、製品のリリース後も脆弱性修正や機能追加を安全に行えるアップデート機能を備え、保守フェーズのセキュリティを維持することが必須です。とりわけ産業用機器は長期稼働が前提となるため、堅牢なアップデート手順の設計が不可欠となります。

IEC 62443との対応 IEC 62443-4-1 Practice7(Security Update Management)や62443-4-2 FR3が、パッチ適用やファームウェア更新のセキュリティを確保する際の具体的な指針となります。

企業がこれらの要件を具体的に満たすには、IEC 62443をはじめとする産業向けセキュリティ規格の活用が極めて有効と考えられます。開発から運用保守までのライフサイクルにわたって一貫したセキュリティプロセスを確立し、各部門・各ステークホルダー間で役割を明確にして取り組むことが、CRA時代の競争力強化にもつながるでしょう。

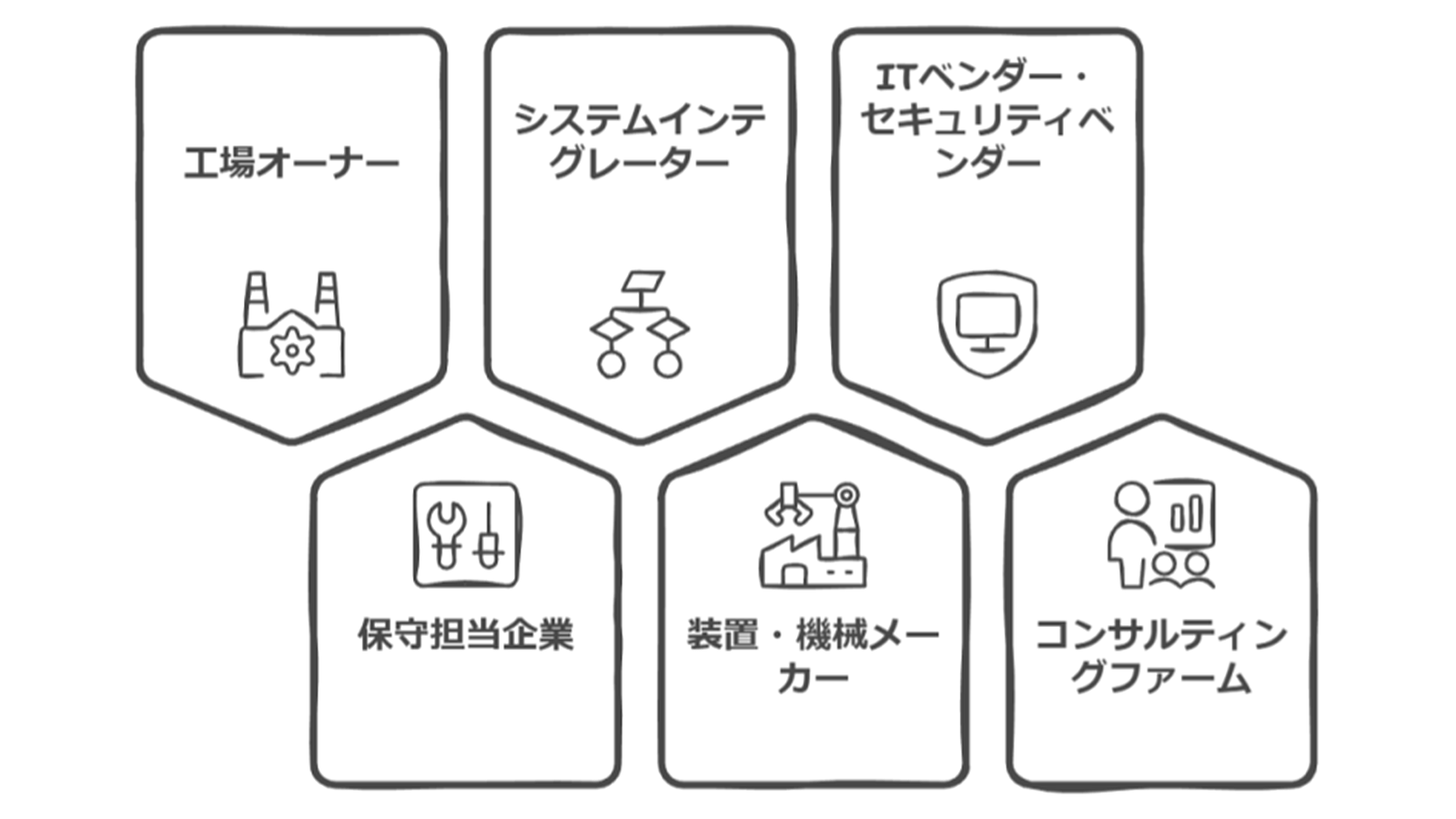

3. ステークホルダーごとの対応視点 CRA対応は、製品メーカーだけでなく、工場オーナーや保守担当企業、システムインテグレーターなど、あらゆる関係者がそれぞれの立場から取り組む必要があります。以下では、主要なステークホルダーごとに留意しておきたいポイントをまとめました。

図2 主要なステークホルダー 3.1 工場オーナー(重要インフラ企業や一般産業) セキュリティ強化とサイバーレジリエンス向上のための予算計画を経営層に提示し、必要な設備更新やネットワーク改修を実行することが求められます。操業停止や大規模障害による損失を最小化するには、経営レベルでの合意形成と継続的な投資が不可欠です。

工場のオーナーに課せられている義務として、

① 設備構成品を供給しているメーカーから供給製品についての脆弱性情報が上がってきたら、24時間以内に関係機関へ連絡をすること。

①②を怠ると罰則金が発生します。

このように、工場のオーナーには製品の供給責任を負うことを目的とした義務と責任が課せられていることから、以下の対応をせざる負えない状況にあります。

工場にいる人員がサイバーインシデント後のフォレンジック調査技術やサイバーレジリエンス対応(復旧作業)実務ができる人材を配置できないことから、サイバー攻撃に強い設備とし、自動復旧の仕組みを装置や機械や搬送機やロボットなどに施す。 すべての設備にサイバーセキュリティ強化対策ができないことから、工場設備のネットワーク層別にセグメントセキュリティレベルを設定し、それに適合した製品に更新する 同じセグメントネットワーク層でも、操業継続上重要な設備に関するエリアをゾーン区分して、そのネットワーク境界のセキュリティ強化をする。ゾーン単位にセキュリティレベルを設定し、設定したセキュリティレベルに適合した装置や機械や搬送機やロボットに更新する。 セグメントやゾーン単位にサイバーインシデント検知機能を持たせ、サイバーインシデント警報統合システムを装備する。そのセキュリティ監視システムのセキュリティレベルを設定し、それに適合したセキュリティ製品を揃える。 セグメントやゾーン区分ごとにリスクアセスメントを実施して、残留リスク(リスクアセスメント実施のリスク評価結果のリスクレベル)と許容リスク(操業運用時のサイバーセキュリティ対応能力におけるリスクレベル)を比較して、残留リスクが許容リスクを超えないようにリスク対策を実施する。 1から5までの基準書や手順書をISO 9001に適合した範囲でマネジメント管理し、セキュリティレベルを維持するための組織的仕組み(マネジメントシステム)を設けること セグメントやゾーン設計のセキュリティレベルにおいて、操業継続上もしくはサイバーレジリエンスシステム設計上重要であることを理由にセキュリティ第三者認証を取得した製品を優先することがあります。 注: セキュリティレベルの定義はIEC 62443に準じること。 3.2 保守担当企業 工場設備のリストアップから、ネットワークのセグメンテーションとセキュリティレベル設定を行い、サプライヤー各社の第三者認証取得状況を確認していく役割を担います。未取得の製品が重要設備に含まれる場合、認証済み製品への切り替えや保守計画の再検討が必要になるでしょう。

工場設備の保守点検業務のISO 9001に適合した基準書や手順書にデジタル製品のサイバーセキュリティ/サイバーレジリエンス保守の点検業務を加える。そして、その訓練を定期的に実施する。

保守作業で扱うデジタル製品の保守交換製品が各セグメントやゾーンのセキュリティレベルに適合していることを確認する。

サイバーインシデント検知機能が機能していることを確認する。

3.3 システムインテグレーター 「セキュリティ・バイ・インテグレート (Security by Integrate) 」と呼ばれる多層防御アーキテクチャを構築するため、IEC 62443-3-2を用いたリスクアセスメント手法などを学び、顧客に最適なネットワークセキュリティ設計を提案できる体制づくりが求められます。

IEC 62443-2-4のシステムインテグレータへのセキュリティ要件を満たしていること。

セグメントやゾーン設計のセキュリティレベルにおいて、操業継続上もしくはサイバーレジリエンスシステム設計上重要であることを理由にセキュリティ第三者認証を取得した製品を優先することを条件にすることもあります。

「セキュリティ・バイ・インテグレート (Security by Integrate) 」を実現する上でIEC 62443-3-3及びIEC 62443-4-2を熟知しておく必要があります。

顧客の要望で、システムインテグレートしたシステムをIEC 62443-3-3のシステム認証を取得する場合があります。その対応では、システムインテグレータはIEC 62443-4-1組織認証を取得しておく必要があります。

3.4 装置・機械メーカー 「セキュリティ・バイ・デザイン (Security by Design) 」を実現するため、設計・開発段階からセキュリティ要件を多層防御構造に織り込む必要があります。SBOMを日常的に管理し、脆弱性が指摘されたライブラリを迅速に更新するプロセスを構築しておくと、リリース後の保守作業もスムーズになるでしょう。

自己認証のデジタル製品は、IEC 62443-4-2のセキュリティレベルのセキュリティ要件を満たしていること。

工場オーナーやシステムインテグレータの要求で、サイバーレジリエンス対応を自動で復旧させる場合があります。その場合、IEC 62443-4-2のセキュリティレベル2以上が求められます。その理由は、自動復旧に必要なセキュリティ要件がIEC 62443-3-3でもIEC 62443-4-2でもセキュリティレベル2以上にあるからです。

工場のオーナーもしくはシステムインテグレータがセグメントおよびゾーン設計した区分のセキュリティレベルで、第三者認証取得製品を指定することがあります。そこには、自己認証製品は除かれることを承知しておいてください。

IEC 62443-4-2の製品認証を取得する場合、先にIEC 62443-4-1組織認証を取得しておく必要があります。

3.5 ITベンダー・セキュリティベンダー 自社製品のSBOMや第三者認証を整備し、工場ネットワークの監視やインシデント対応に対応できる堅牢なソリューションを提供することが、顧客の信頼獲得に直結します。単なる製品販売にとどまらず、運用サポートや脆弱性対応を含む包括的なサービスが期待されるでしょう。

顧客が指定する産業別セキュリティ国際規格に適合しなければならないことがあります。ですから、ビジネス上で対応する産業別の顧客の要望をマーケティングしておいた方が良いです。

3.6 コンサルティングファーム IEC 62443やISO/IEC 27001、NIST SP800シリーズ(NIST SP800-53、NIST SP800-82、NIST SP800-171,etc)などのフレームワークを理解し、企業の実情に合わせてCRA対応のロードマップを策定する役割を担います。リスクマネジメントだけでなく、投資計画や経営層への説得材料づくりなど、幅広いスキルが求められます。

セキュリティ・バイ・インテグレート (Security by Integrate)やセキュリティ・バイ・デザイン (Security by Design) をコンサルする場合、実務レベルの多層防御技術などを習得しておく必要があります。また、第三者認証に関する実務レベルの手続きや審査基準や実物評価テストでの評価基準などについての知見も必要になります。

4. 産業別に見るレジリエンス設計の要点 CRA対応は、産業によっても留意点が異なるケースが多く見られます。とりわけ重要インフラ(電力、ガス、水道など)の領域では、他の規制や国際標準との連携が不可欠です。また、防衛産業や社会インフラといった分野では、運用人員が限られサイバーインシデント対応の専門家が社内にいない場合もあり、縮退動作や自動復旧 が設計段階から求められるでしょう。こうした「レジリエンス・バイ・デザイン (Resilience by Design) 」は、今後の産業DXやスマートファクトリー化においても重要なテーマといえます。

サイバーレジリエンスを手動復旧で良いとするとIEC 62443-3-3のセキュリティレベル1でも対応可能ですが、自動復旧させるには、システムのセキュリティ設計でセキュリティレベル2以上が必要になります。そのセキュリティレベル2でシステムを組む場合、システムの構成デジタル製品はすべてIEC 62443-4-2のセキュリティレベル2以上が必要になります。

自動復旧させるに必要なセキュリティ要件がIEC 62443-4-2のセキュリティレベル2にあります。さらに、自動復旧の確実性を上げる場合は、IEC 62443-3-3のセキュリティレベル要件3以上が必要となります。その場合もシステムを構成するデジタル製品はIEC 62443-4-2のセキュリティレベル3以上が必要となります。

重要インフラ系領域で新規システム設計する場合は、連続運転が基本ですので、IEC 62443-3-3及びIEC 62443-4-2でのセキュリティレベル4レベルのデジタル製品で構成することになります。しかし、既存システムですぐにデジタル製品を更新することができない場合は、制御システムを業務ネットワークに接続しないことで独立システムであることや強化対策したDMZ(通常のDMZではなく、セキュリティ強化要件でのブラックリストファイヤーウォールとホワイトリストファイヤーウォールの組み合わせ)を境界に置くなどの対処及びセキュリティマネジメントシステムが機能していることが求められます。

なお、船舶業界ではIACS UR E26/E27、半導体製造業界ではSEMI E169/E187/E188と業界に特化したサイバーセキュリティの基準が定められています。

5. ICS研究所のサポート ICS研究所 では、eラーニング「eICS」を通じて、CRA対応やIEC62443認証取得に関する企業や組織が必要とするセキュリティ教育を支援しています。コンサルティングについては以下のような内容になります。

IEC 62443国際基準ドキュメントの解説 「製品のセキュリティアーキテクチャ設計 およびリスクアセスメント」の支援 「サイバーセキュリティ強化におけるシステム設計及び製品設計での多層防御の実装」の支援 IEC 62443-3-3及びIEC 62443-4-2の各セキュリティ要件の実現実装技術解説 「SBOM管理と脆弱性対応プロセス の整備」の支援 「第三者認証取得 やPSIRT構築 及びサイバーセキュリティ並びにサイバーレジリエンス対応におけるISMS組織対象の内部監査における人材育成」の支援 CRAは、欧州市場での信頼向上にとどまらず、グローバル展開時の競争力アップにも寄与する法令です。ICS研究所では、長年の産業オートメーションや制御システムの知見を活かし、貴社のセキュリティ強化を全方位的に支援いたします。

6. まとめ 欧州サイバーレジリエンス法(CRA)の要求事項は、設計から保守までライフサイクル全般に及びます。既存の産業セキュリティ規格であるIEC 62443との組み合わせによって、企業は具体的かつ実践的な手法でCRA要件を満たしやすくなるでしょう。工場オーナー、保守担当企業、システムインテグレーター、装置・機械メーカー、IT/セキュリティベンダー、そしてコンサルティングファームの各ステークホルダーが連携し、それぞれの役割から最適なアクションを検討することが肝要です。

次回(第5回)は、「CRAへの対応戦略 その1」として、組織体制や人材育成に焦点を当てます。

この記事は役に立ちましたか? JavaScriptを有効に設定してからご利用ください

ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

CRA(欧州サイバーレジリエンス法)の準備や対応に関する