特別回: CRA最新動向2025

ついに姿を現した「整合規格」とIEC 62443の進化

CRAの整合規格策定が佳境を迎え、水平規格(EN 40000シリーズ)と垂直規格の十字構造が明らかになりました。IEC 62443はCRA適合版(A11:2026)へ進化し、自動更新機能や技術文書の根拠記述が強化されます。2027年12月の完全適合に向け、規格案段階での先行着手が不可欠です。

欧州サイバーレジリエンス法(EU Cyber Resilience Act: CRA)を連載解説(全8回)

特典1全8回の連載を一つにまとめた統合PDF

特典2「対象製品・要求事項・罰則」が一目で分かる比較表

CRAの整合規格策定が佳境を迎え、水平規格(EN 40000シリーズ)と垂直規格の十字構造が明らかになりました。IEC 62443はCRA適合版(A11:2026)へ進化し、自動更新機能や技術文書の根拠記述が強化されます。2027年12月の完全適合に向け、規格案段階での先行着手が不可欠です。

なぜCRAが提案されたのか、どのようなゴール(製品セキュリティの強化や市場信頼性向上)があるのか。

「CRAが製造業に与える影響」を中心に、企業が直面する具体的なインパクトを多方面から考察します。

CRAで具体的にどのような製品が対象となるのか?どこまでが適用範囲で、どこが除外なのか?

CRAに明記された要求事項を整理し、実務でどのように実践するかに焦点を当てます。

「CRAへの対応戦略 その1」として、組織体制強化と人材育成を中心とした実務的アプローチを解説します。

「CRAへの対応戦略 その2」として、キーテクノロジーやIEC 62443との連携について、事例を交えて解説します。

CRAと他のEU法規制・規格(サイバーセキュリティ規則、NIS 2指令、機械規則、AI規則など)との相互関係を解説します。

「規制遵守」にとどまらず、「攻めのコンプライアンス」や「規制主導型イノベーション」をいかに実現するか考察します。

CRAへの対応は製造業にとって避けられない課題です。10年以上にわたる製造業向けセキュリティ支援の実績を持つICS研究所が、法規制対応から中長期的なレジリエンス構築まで、専門知識と実践的アプローチで貴社の事業継続を支えます。

欧州サイバーレジリエンス法(CRA)により、「デジタル要素を含む製品」に対して拘束力のあるサイバーセキュリティ要件が導入されます。CRAの目的は企業がサイバー攻撃に対するレジリエンスを高め、信頼性の高いデジタルサービスを提供することです。

しかし、次のような疑問が残ります。CRAとは正確には何なのか?この法律に準拠するには何をする必要があるのか?

CRA(欧州サイバーレジリエンス法)とはそもそも何か?なぜサイバーセキュリティに関する法規制や標準化が急速に進んでいるのか、詳しく解説しています。

CRAの対象となるデジタル要素を持った製品は有線・無線を問わず、EU内で販売されるあらゆるコネクテッドデバイスが対象となっており、デバイスやネットワークに直接的・間接的に接続する製品も含まれます。そのため、多種多様な製品がCRAの対象となりますので再確認をしてください。

第4回以降の「具体的な要求事項や遵守のポイント」への橋渡しも兼ねて、Class I(低リスク)/Class II(高リスク)の製品例や、パブリックコメント後に除外された機器・システムについても網羅的に整理します。

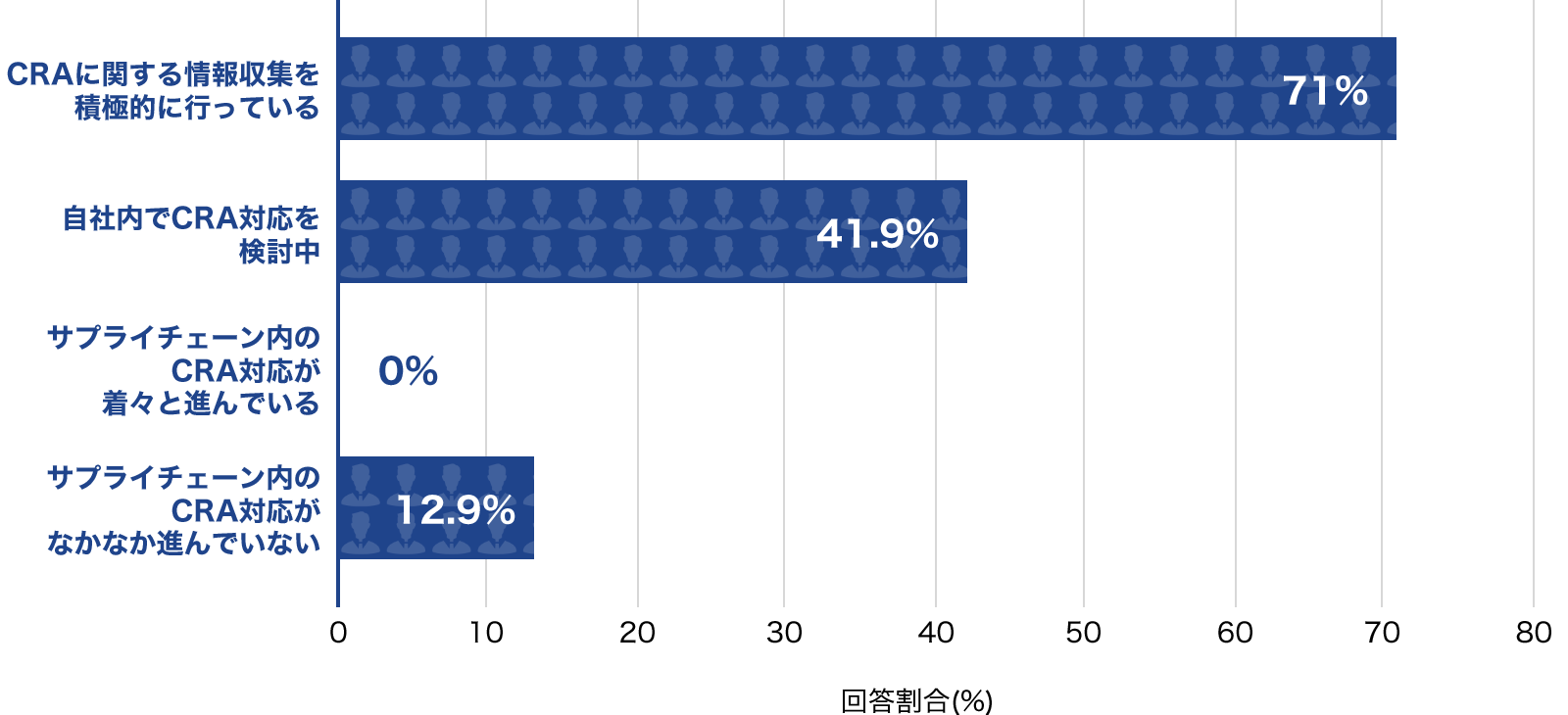

ICS研究所は、2025年1月24日に開催したOTセキュリティ無料セミナー参加者を対象に「CRA(欧州サイバーレジリエンス法)への対応状況」についてアンケートを実施し、31件の回答(複数回答可)を得ました。その結果、以下のような傾向が見えてきました。

回答からは、CRAへの関心は高く情報収集は進んでいる一方で、サプライチェーン全体を見据えた取り組みが十分に進んでいない現状がうかがえます。CRAは製品の供給責任を果たすために、企業単独での対応だけでなく、サプライチェーン全体でのリスク評価や対策推進が重要視されています。しかしながら今回の結果を見る限り、サプライチェーンに対する具体的な検討や連携が始まっていない企業が多いようです。

ICS研究所では、この解説を通じてCRAの最新動向や本質を発信するとともに、関連セミナーやコンサルティングを通じて、日本の製造業の製品セキュリティ強化と欧州関連法規制への対応を支援してまいります。

CRA(欧州サイバーレジリエンス法)に関する知識や理解を深めるため、ICS研究所のコンサルタントにお寄せいただいておりますご質問を整理して公開しております。ぜひご参考にしていただき、課題解消にお役立てください。

一般的な産業機械や産業用PLC、DCS、CNC、SCADAなどの産業用自動化制御システム製品であっても、機能安全などの安全機能を装備し、AI技術(機械学習機能含む)を扱っている場合は、AI法(EU Artificial Intelligence Act, EU 2024/1689)や機械規則(EU 2023/1230)の規制を受けます。つまり、セキュリティの第三者認証を取得している必要があります。現在の製品機能や将来のバージョンアップ計画を考慮して判断することが重要です。

CRAは製品の供給責任を果たすために、企業単独での対応だけでなく、サプライチェーン全体での対策や、製品ライフサイクル全般にわたりセキュリティを考慮した「セキュリティ・バイ・デザイン」が重視されています。また、CRA対応で下支えとなる規格IEC 62443では「セキュリティ専門知識」に関わる要求(IEC 62443-4-1 SM4)があり、「職務の担当者が、役割に応じたセキュリティの専門知識を持っていることを証明するために、セキュリティ教育および評価プログラムを定め、提供しなければならない。」と定められており、この要求を満たすような施策が1つの基準になるのではないでしょうか。この要求に対応するサービスとして、ICS研究所はオンラインビデオ講座の"eICS"や、IEC 62443に準拠した実務能力が評価できる"制御システムセキュリティ実務能力検定"を提供しています。

この質問の回答ですが、

CRA対象に入るか?ということであれば、入れるかどうかは工場のオーナーとシステム設計エンジニアが決めることになりますね。

自動車製造工程の溶接ラインのロボットは、工場のOTネットワークにロボットコントローラはつながっているので、CRA対象デバイス製品になりますね。

装置や機械の一部に使用するロボットコントローラは、コンポーネントメーカーに対してサプライヤーとしてSBOM管理など脆弱性識別対応や情報提供をしなければならないですね。

だから、この方が期待されている対象範囲から除外されているという回答はできないと思います。

CRAの法規制の対象者は、工場のオーナーと、サプライチェーンのサプライヤーになっています。そのことから考えますと、工場の生産設備にロボットも含まれることからロボットコントローラを提供しているメーカーという立場では、サプライヤーとしての義務を果たすことになると思います。

ということは、ロボットコントローラはCRA対象デバイス製品ということになると思います。

つまり、装置や機械にロボットを組み込んでいるサプライヤーは、コンポーネントメーカーに対してのサプライヤー義務と、工場の生産ラインに使用しているロボット製品を提供している工場の管理オーナーに対して、SBOM管理や脆弱性情報提供などのサプライヤー義務や、サイバーインシデント検知を要求する顧客への対応があると思います。

ご質問の範囲から外れるかもしれませんが、ロボットコントローラのメーカーとして、セキュリティ対策が必要なのは、CRAだけかというと、機械規則MR(EU2023/1230)が2027年1月20日から機械規則の完全適用が開始されるのですが、そこにおけるCEマーキングの条件にセキュリティ対策義務がありますので、それもご確認されることをお勧めします。

ICS研究所では、一連のEU法規制に関する情報を整理したものとして、「機械規則やCRAなど日本企業が取り組まなければならない課題」と題する資料を提供しております。ご要望ございましたら、ご連絡ください。

CRAの対象になると考えられます。CRAのArticle 3 (2)で「 ‘remote data processing’ means data processing at a distance for which the software is designed and developed by the manufacturer, or under the responsibility of the manufacturer, and the absence of which would prevent the product with digital elements from performing one of its functions;」と定義されています。

つまり『「遠隔データ処理」とは、当該デジタル要素を有する製品の製造業者によって、又はその責任の下で、ソフトウェアが設計及び開発された遠隔でのデータ処理であり、その機能の一つを実行することを妨げるものをいう』ということとなり、CRAは製造業者によって遠隔で処理・保存されるものも、製品全体が製造業者によって適切に保護されるようにすることと求めていると捉えることができるのではないでしょうか。

CRA法では、EU市場で販売されるデジタル製品(IoT機器、ソフトウェア、OTシステムなど)を対象としており、その製造者(メーカー)に対してセキュリティを義務付けています。これは、メーカーのPSIRT能力を直接的に要求するものです。

具体的に考えてみましょう。

工場や重要インフラ設備オーナーは、インシデント検知後初期早期報告を公的機関ENISAに行う義務があります。その後、現場の影響を受けたコンポーネントのサプライヤの調査協力も得ながら、詳細なフォレンジック調査などを実施してその原因や攻撃手法などを分析して14日以内に公的機関に報告します。事後改善対策も含めての最終報告は一か月以内となっています。

そうなると日本企業が提供している設備品に対してのコンポーネント内のセキュリティ保護機能や検知機能が正常に動作していたかなどの情報を含めサプライヤ側のPSIRTは顧客に納めたコンポーネントのフォレンジック調査結果を工場側へ情報提供して協力することになります。

さらに、そのコンポーネント設備がインターネット接続している場合はそこからマルウェア侵入があったかどうかのフォレンジック調査結果も報告しなければなりません。

それに原因がサプライヤ側の範囲にあったらその証拠提出を求められます。

そして、その根本対策を要求されますし、ユーザーからの要求に協力しなかったり、ユーザへ虚偽の報告をしたりすると、

罰則対象にもなり、損害賠償請求が来る可能性もあります。

正しく、かつスピード感をもった立ち回りができるPSIRT組織の能力を有していなければ、サプライヤの責任を果たすことができないということになります。

〒160-0004 東京都新宿区四谷1-15

アーバンビルサカス8 A棟2階